こんにちは!HEROです。

これまで4回にわたりセキュリティについてご紹介してきましたが今回は根本的なところであるAWSがどういった考えでセキュリティを定めているか、その方針についてご紹介したいと思います!

AWSはセキュリティ方針として下記を定めております。

AWSクラウドのセキュリティ

-セキュリティはAWSにおいて最優先されるべき事項

-セキュリティに対する継続的な投資

-セキュリティ専門部隊の設置

一つ目の「最優先されるべき事項」というのがポイントです。これまでにもご紹介してきましたがこれだけ多くの認証やサービスがあるのがまさに証明ですね。

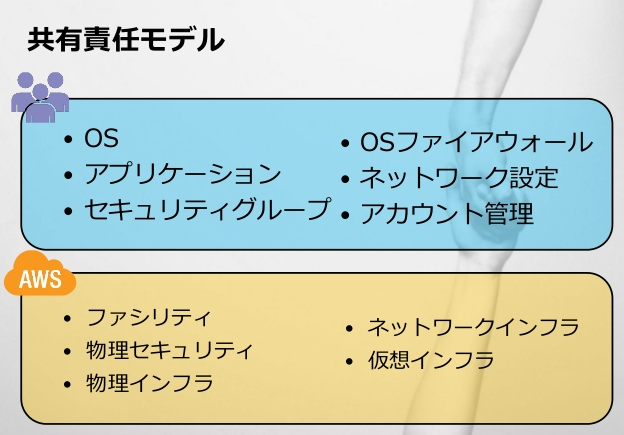

AWSでは上記に基づきAWSと利用者の2者でセキュリティを確保する「責任共有モデル」を採用しています。

ではAWS側のセキュリティについてみてみましょう!

■物理セキュリティ

AWSのデータセンターは場所の秘匿、周囲の厳重な制御、物理アクセスの厳密なコントロール、2要素認証を2回以上でアクセスという特性をもっています。

さらに、物理アクセス可能な従業員は論理権限にアクセス不可など職務の分離も徹底しています。

さらにデータセンター設置時のポリシーとして各データセンターは物理的に隔離されていたり安定した地盤、洪水面を考慮して設置されます。電源も無停止電源(UPS)、バックアップ電源、異なる電源供給元の確保もしております。

■ネットワークセキュリティ

ネットワークセキュリティではセキュリティグループ設定によるインスタンス毎のファイアウォール設定が可能です。トラフィックはプロトコル、サービスポート、ソースIPによって制限可能となります。

またVPC(Virtual Private Cloud)により、既存のデータセンターと論理的に隔離された複数のAWSリソースとの間にアクセス可能となります。

■VMセキュリティ

続いてVMセキュリティです。

Amazonアカウントへの多要素認証によるアクセスが可能です。またインスタンスの隔離が行われており、ハイパーバイザレベルでの顧客によるファイアウォールの制御がされています。

隣にあるインスタンスへのアクセスは許可されておりません。

■管理者層による管理者権限アクセス

AWSサービスに対する全ての変更は、社内システムで管理されます(認証、ロギング、テスト、承認)。また冒頭でもご紹介しましたが、物理アクセス可能な従業員は論理権限にアクセス不可など職務の分離を行っています。

さらに顧客に影響を与えないよう、影響範囲を確認しながら段階的にデプロイされます。

■認定、認証評価

AWSではPCIDSS、FISMAmoderateなど数多くの第三者認証取得しています。

こちらの詳細はAWSセキュリティ編~AWSにおけるセキュリティの考え方②~をぜひご覧ください!

いかがでしたでしょうか?

今回ご紹介した責任共有モデルでAWS責任範囲は物理論理問わず徹底した対策を実施しています。

これによりAWSユーザーは責任部分だけに作業を集中することができます。

次回もお楽しみに!