昨日発表されたCloudTrailを触ってみました。

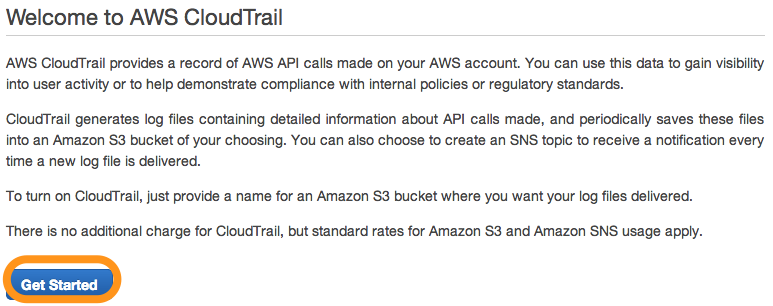

CloudTrailとは

●AWS APIに対するコールを記録し、S3に保存する機能。

●プログラムから呼び出されるAPIに対するコールの記録をアプリケーション側からだけでなくAWS側で記録する事が出来る様になる。

●問題が起きた時の切り分けや、どのユーザーがどんなアクションをしたかといったセキュリティ面での管理棟を行う事が出来る。

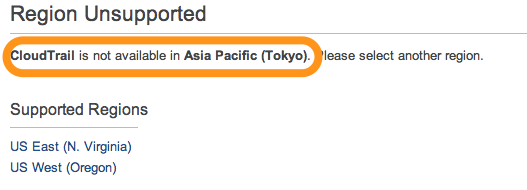

●Sumo Logic, Splunk, Cognizandなど様々なツールとも連携。現在はUS(Varginia, Oregon)のみで利用可能。

既に利用する事が出来ますので、早速触ってみました。

1. Management Console > CloudTrailを選択

2.以下の様に東京では利用できないのでVirginia/Oregonを選択します。

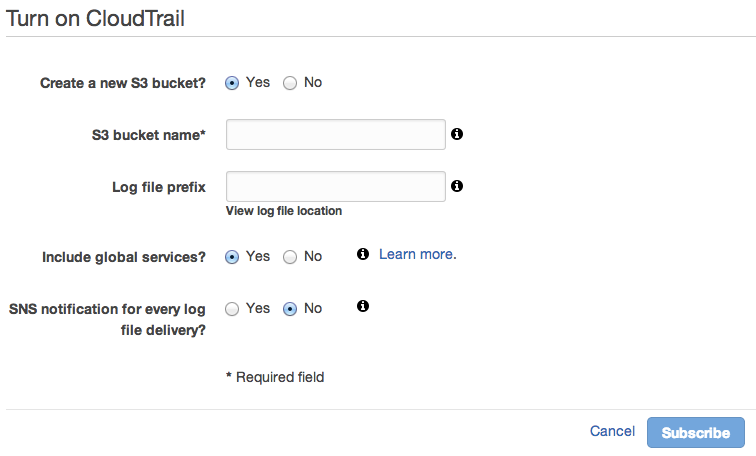

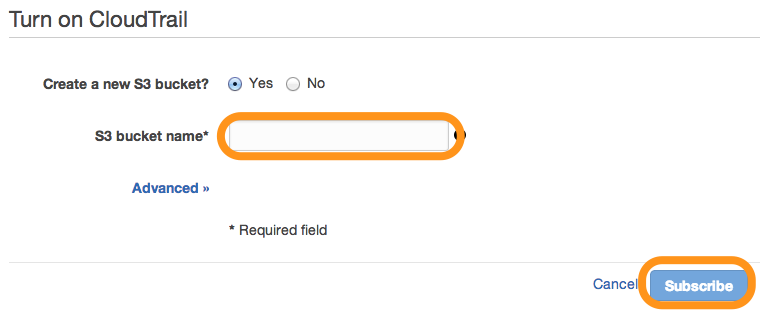

4. ログ保存先のS3バケット名を選択するだけで利用する事も、詳細を指定して利用する事も可能です。

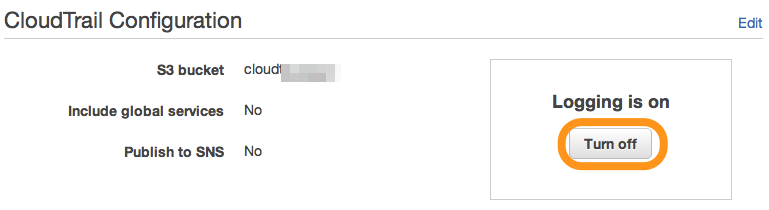

5. わずかこれだけで利用開始されました。

また、”Turn off”をクリックする事でログ取得を停止できます。

取得したログを確認してみましょう。

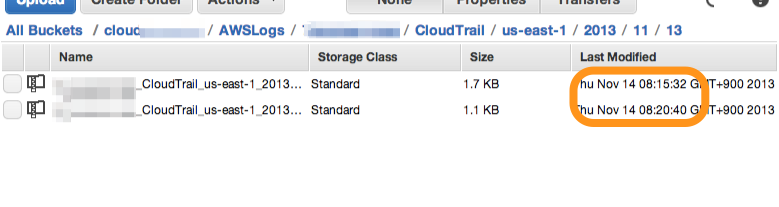

Management Console > S3に移動し、上記で選択したバケットに移動する と”AWSLogs”というディレクトリが作成されている事が確認できます。

階層を進んで行くと

AWSLogs > [アカウントID] > CloudTrail > [リージョン名] > 年 > 月 > 日

の様になっており、複数のアカウントや複数リージョンのログをまとめて管理できる事がわかります。

また、時間も約5分おきに取得している事が確認できます。

なお、バケットの中身はjson形式となっております。

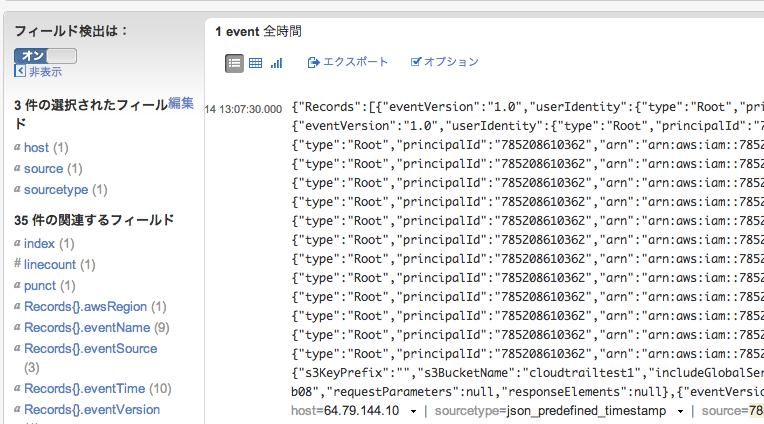

さらに上記をsplunkstormにインポートしてみました。

1.下記URLにアクセスし、アカウント作成してログインします。

https://www.splunkstorm.com/

2.Add Projectsで新しいプロジェクトを作成し、”File upload”で作成されたログファイルをアップします。(Source type:JSON)

複数ファイルを選択してアップする事も可能です。

3.”Explorer Data”をクリックするとデータが表示されます。

その他の詳細は以下から確認できます。

https://docs.aws.amazon.com/awscloudtrail/latest/userguide/whatisawscloudtrail.html

いかがでしたでしょうか?

非常に簡単な設定で、ニーズの多かった操作ログの監視を行う事が出来ます。