こんにちは!Tamaです!

今回は前回設定したAWS Configに想定した通りの構成、設定になっているかを判定することができるRuleの設定を行います。

AWS Config Ruleとは

AWS Config RuleではLambdaを用いて、

・インスタンスに割り当てられていないEIPが無いか

・アタッチされていないEBSが無いか

など構成の判定を行うことができます。

自分で関数を作る他、AWSで用意されているものもあります。

今回はマネージドルールと呼ばれるAWSが予め用意しているルールを利用します。

ルールの設定

それではルールの設定を行っていきます。

今回はS3バケットの読み取りがパブリックアクセス許可になっていないことを正としたルールを設定します。

前回設定を行ったAWS Configの管理画面から「ルール」を選択します。

次に今回設定するルールを選択します。

検索欄に「s3」と入力し、「s3-bucket-public-read-prohibited」を選択します。

今回はデフォルトで設定します。

「トリガー」では特定のリソースに絞ったルールの設定を行うことができます。

ルールを作成後初回の評価が始まります。

完了後コンプライアンスの部分にリソースがルールに「準拠している/していない」の評価が表示されます。

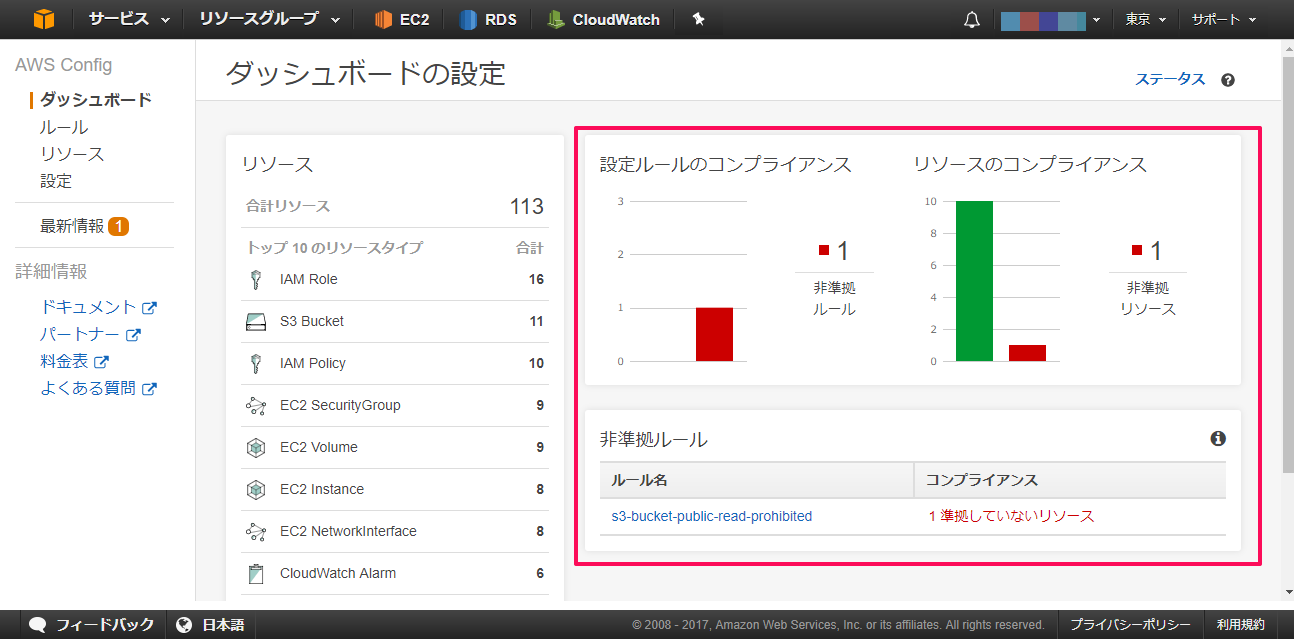

ダッシュボード画面ではグラフで表示されます。

今回は準拠していないS3バケットが1つ見つかりました。

ルール名をクリックすると詳細画面に移行します。

「非準拠」となっているのが対象のバケットです。

更にバケット名をクリックするとリソースの構成変更のタイムラインへ、右側のリソース管理のリンクをクリックすると対象のリソース管理画面に移行します。

パブリックアクセスを拒否するようバケットACL を設定し再度評価を行います。

再評価はルール詳細画面の下部にあります。

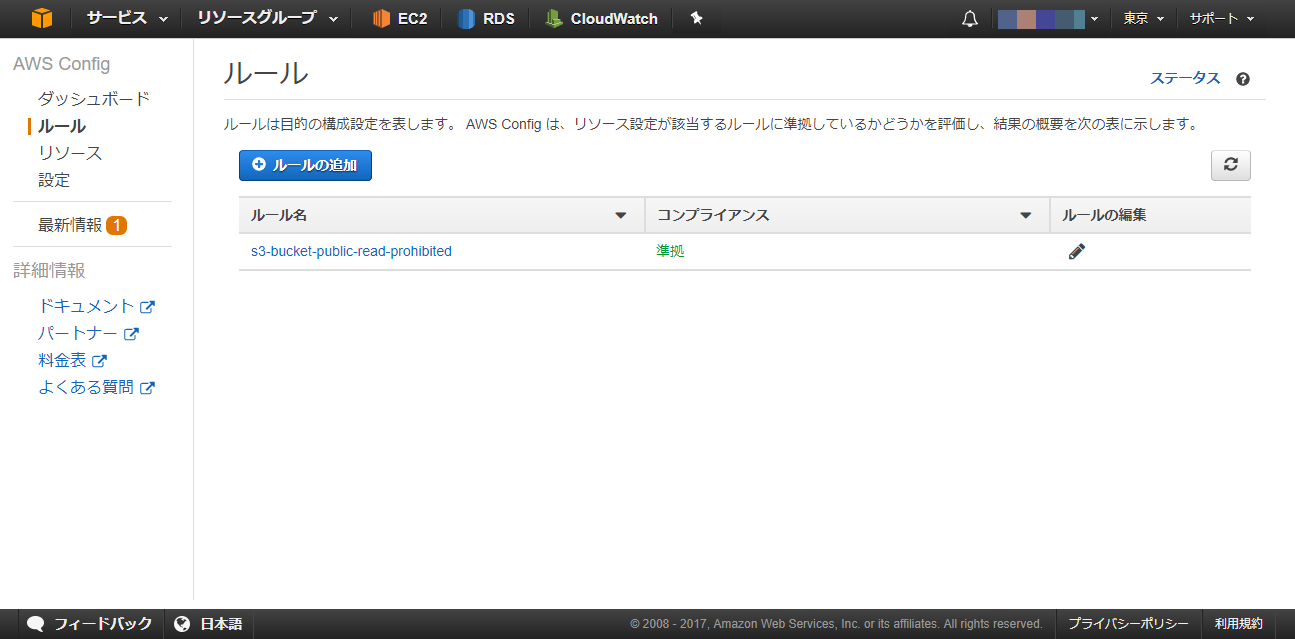

評価は5分程度で完了しました。

無事すべてのリソースが準拠していることが確認できます。

まとめ

AWS Configでは最初に挙げたもの以外にも

・指定されたAMIを使用してEC2インスタンスが立てられているか

・詳細モニタリングが設定されているか

など現在では38のルールがAWSから提供されています。

数クリックでAWSリソースの構成が設計通りに設定されているか評価を行ってくれるAWS Config Rules構成管理に活かしてみてはいかがでしょうか。

今回は以上になります!

お疲れさまでした!

またお会いしましょう!