こんにちは!HEROです。

さて今回からはAWSがセキュリティについて詳細を記載しているホワイトペーパーについて複数回にわたりご紹介していきます!

◯ホワイトペーパーとは?

ホワイトペーパーとはAWSのアーキテクチャやセキュリティ、エコノミクスなどのトピックをカバーする技術的なレポートのことです。

今回ご紹介するのは、このホワイトペーパーのセキュリティに関するものについです。

このセキュリティドキュメントを読み込むことで我々利用者は、一般的なクラウドのコンプライアンスに関する問題に関連してAWS固有の情報についても知ることが出来ます。

いわばセキュリティ攻略本のようなものです!

このホワイトペーパーには以前にもご紹介した責任共有モデルやMFA、第三者認証なども記載されていますが、今回は各サービスについてのセキュリティをご紹介します。

◯EC2のセキュリティ

EC2のセキュリティはホストOS、ゲストOS、ファイヤウォール、署名されたAPIの呼び出しなど、複数のレベルで提供されています。

これにより、Amazon EC2内に含まれるデータが、未許可のシステムまたはユーザーによって傍受されないようにすると同時に、顧客によるシステム設定の柔軟性を犠牲にすることなく、EC2インスタンスそのものが、できるだけ安全であるように設計されています。

では、掘り下げてみていきましょう。

■ホストOS

・管理レベルにアクセスする必要のある担当者はMFAを使用し専用の管理ホストにアクセスが必須です。

・上記アクセスは全て記録され、監査される。管理レベルにアクセスする必要のある作業を担当者が完了すると、これらのホストと関連するシステムへの特権とアクセス権は取り消されます。

■ゲストOS

・仮想インスタンスは、ユーザーによって完全に管理されます。

・ユーザーは、アカウント、サービス、およびアプリケーションに対して、完全なルートアクセス権または管理コントロールを有しています。

※AWSは、顧客インスタンスに対するアクセス権を有しておらず、ゲストOSにはログインできません。

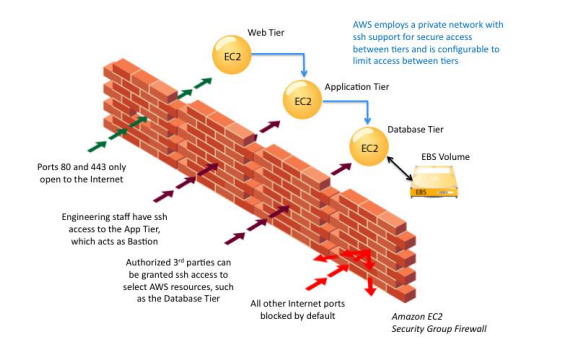

■ファイヤウォール

・EC2では、ファイヤウォールはデフォルトですべて拒否に設定されているため、ユーザーが、着信トラフィックの受け入れに必要なポートを明示的に開く必要があります。

※ゲストOSでは、ファイヤウォールはコントロールできません。

AWS は、インスタンスとファイヤウォール上の様々な管理機能に対して、詳細なアクセス権を付与する能力をサポートしています。

ファイヤウォールによって提供されるセキュリティレベルは、利用者によって、どれだけの期間、どのような目的でポートが開かれるかによって異なります。

■インスタンスの分離

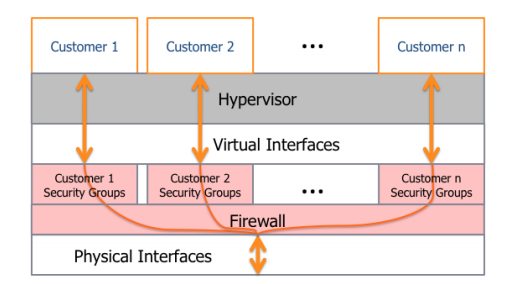

同一の物理マシン上で実行中の様々なインスタンスが、Xenハイパーバイザーを経由して互いに分離されます。

Amazonは、Xenコミュニティでアクティブに活動しており、これによって最新の開発事項にいち早く対応することができます。

さらに、AWSファイヤウォールは、物理的ネットワークインターフェイスとインスタンスの仮想インターフェイスの間にある、ハイパーバイザー層の中に存在しています。

全パケットは、この層を通過しなければなりません。

こうして、インスタンス同士がインターネット上の他のホスト以上に互いにアクセス権を有することはなく、それらがあたかも物理的に分離したホスト上に存在しているかのように扱うことができます。

同様のメカニズムをもちいることにより、物理的 RAM も分離しています。

利用者のインスタンスは、ディスクデバイスに対して直接アクセス権をもちませんが、代わりに仮想化されたディスク上に表示されます。

これによって、1人の顧客のデータが、誤って他者にさらされることがないようになっています。

いかがでしたでしょうか?

次回も引き続きホワイトペーパーについてご紹介します。

お楽しみに!