こんにちは! JQです。

前回は『Amazon VPC編~VPN接続~』ということでお話しました。

今回は『Amazon VPC編~Natインスタンスについて~』ということで、4回にわたってお話します!

まず今回はパート①ということで、AWS管理コンソールよりNatインスタンスを構築するまでを記述していきたいと思いますが、その前にAWSの更新情報をご紹介します。

先日、.NET用のAWS Elastic BeanstalkがAmazon Virtual Private Cloud (VPC)をサポートし、Amazon Relational Database Service (RDS)とシームレスに統合できるようになり、設定ファイルを使ってカスタマイズもできるようなりました。

このアップデートによりElastic Beanstalkを使ってAWSのVPC上でも.NETアプリケーションを簡単にデプロイおよび管理することが可能になりました。

VPCでも簡単に出来るのは便利ですね!

さらに詳しい情報がお知りになりたい方は、公式ドキュメントの「VPCと一緒にElasticBeanstalkを利用する」をご覧下さい。

さてここから本題に入りまして、「Natインスタンスについて」を記述していきたいと思います。

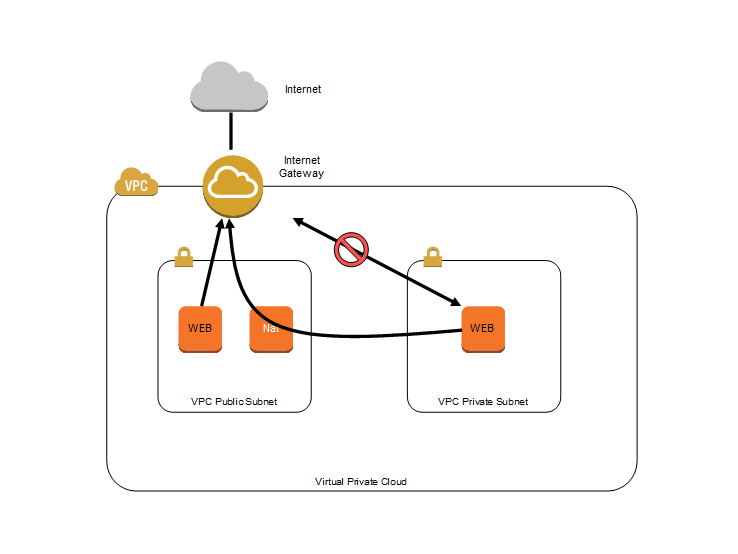

NatインスタンスとはPrivate Subnetから外部インターネットにアクセスする際の手段です。

以下のような外部へのアクセスが必要な際にNatを利用する事でセキュリティを確保したまま接続が可能となります。

・ソフトウェアリポジトリ

・外部パッチサイト

・VPC外にあるAWSサービスや他サービス

今回は図のような構成を試してみましょう!

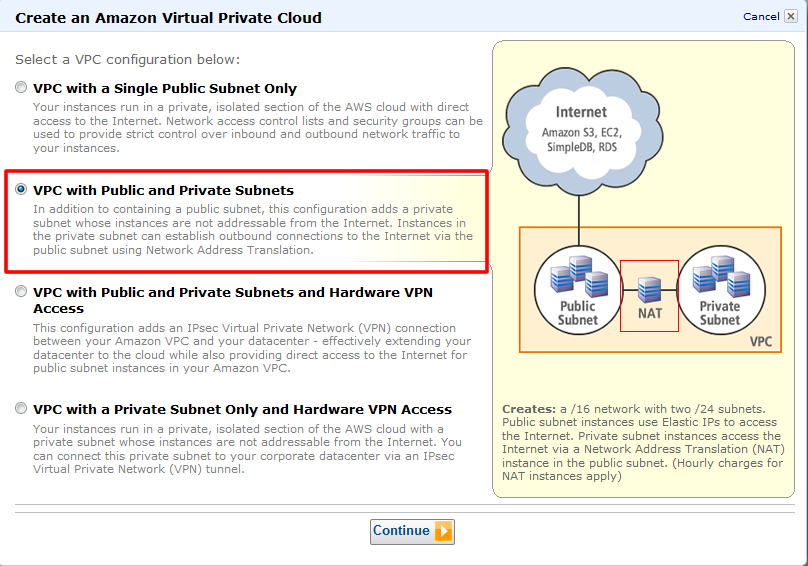

ではまず、テンプレートを利用してPublicとPrivateのVPC作成をします。

1. 「VPC with Public and Private Subnets」テンプレートを利用したPublicとPrivate のVPC環境の構築

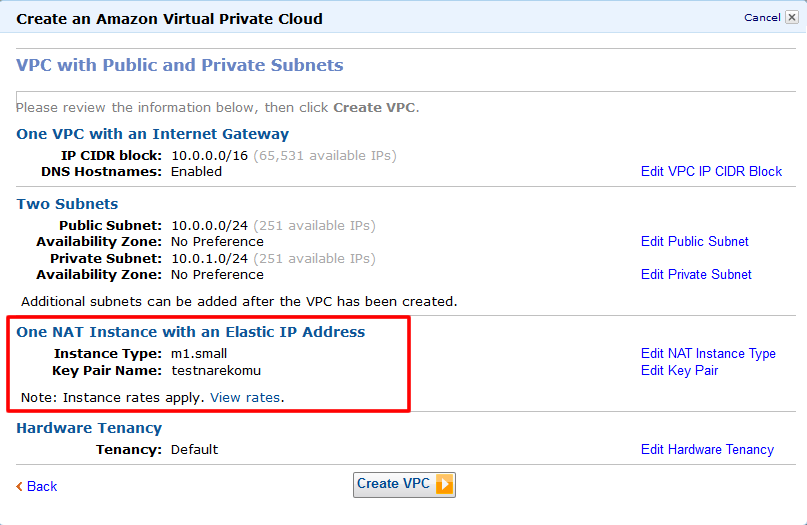

表示された画面にNatインスタンスに関する項目がありますので、任意で設定します。

・Instance Type

・KeyPair

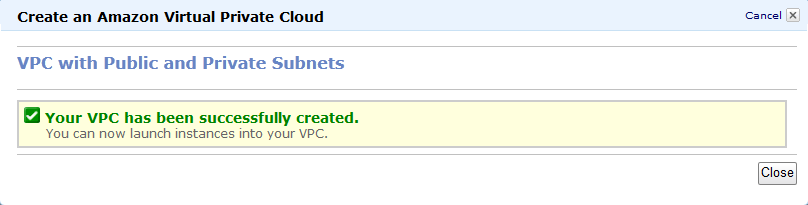

これでVPCの作成が完了しました!

2. 作成された構成を確認

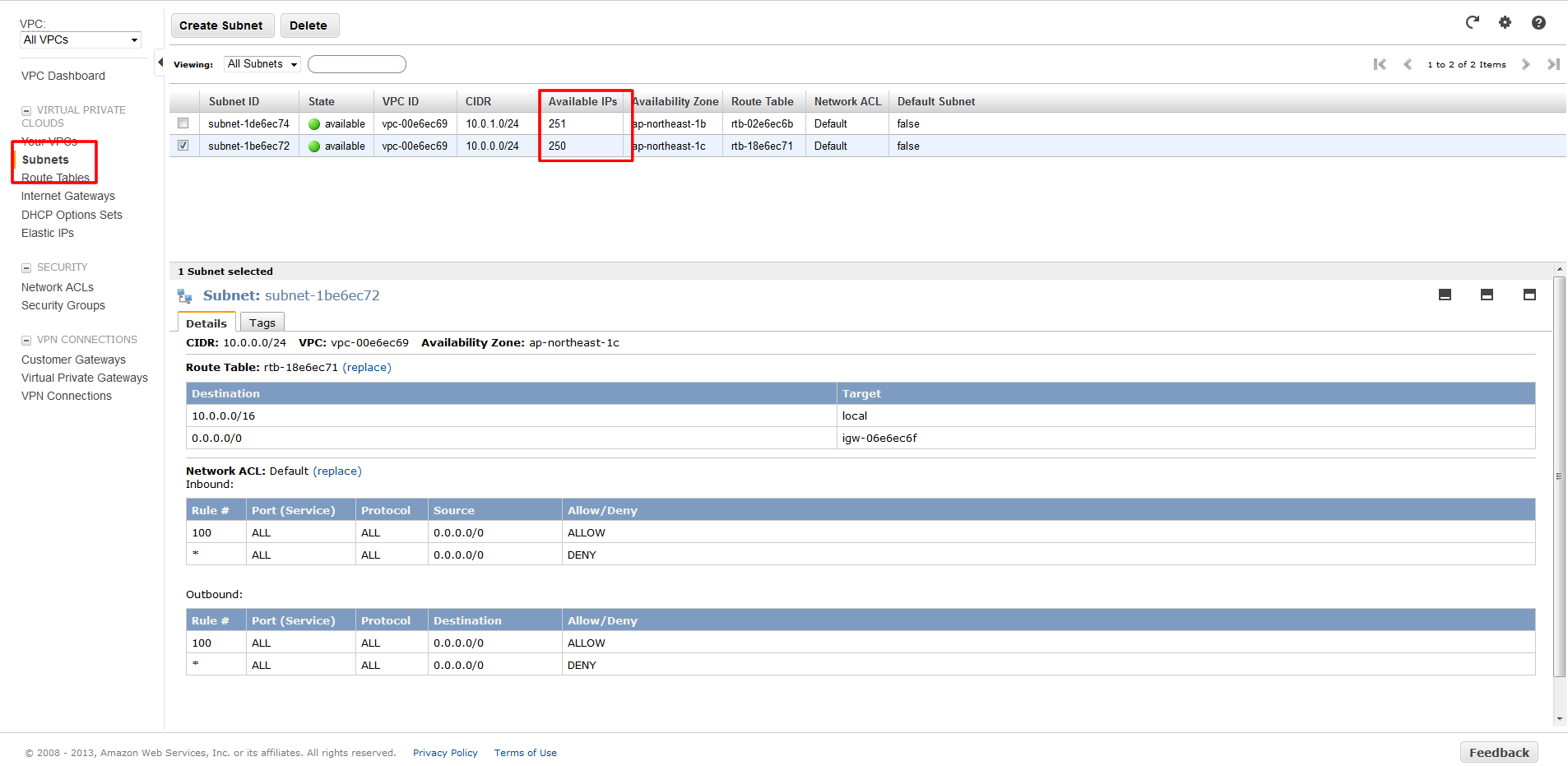

先ずはPublicのSubnetから確認してみましょう。

今回はCIDR/24で作成をしましたが、下図の「Availability IPs」を確認すると、既に1つ使われているSubnetがあるのが分かります。

※利用したVPCのテンプレートでNatインスタンスも同時に作成される為、そちらがPublicのSubnetという事になります。

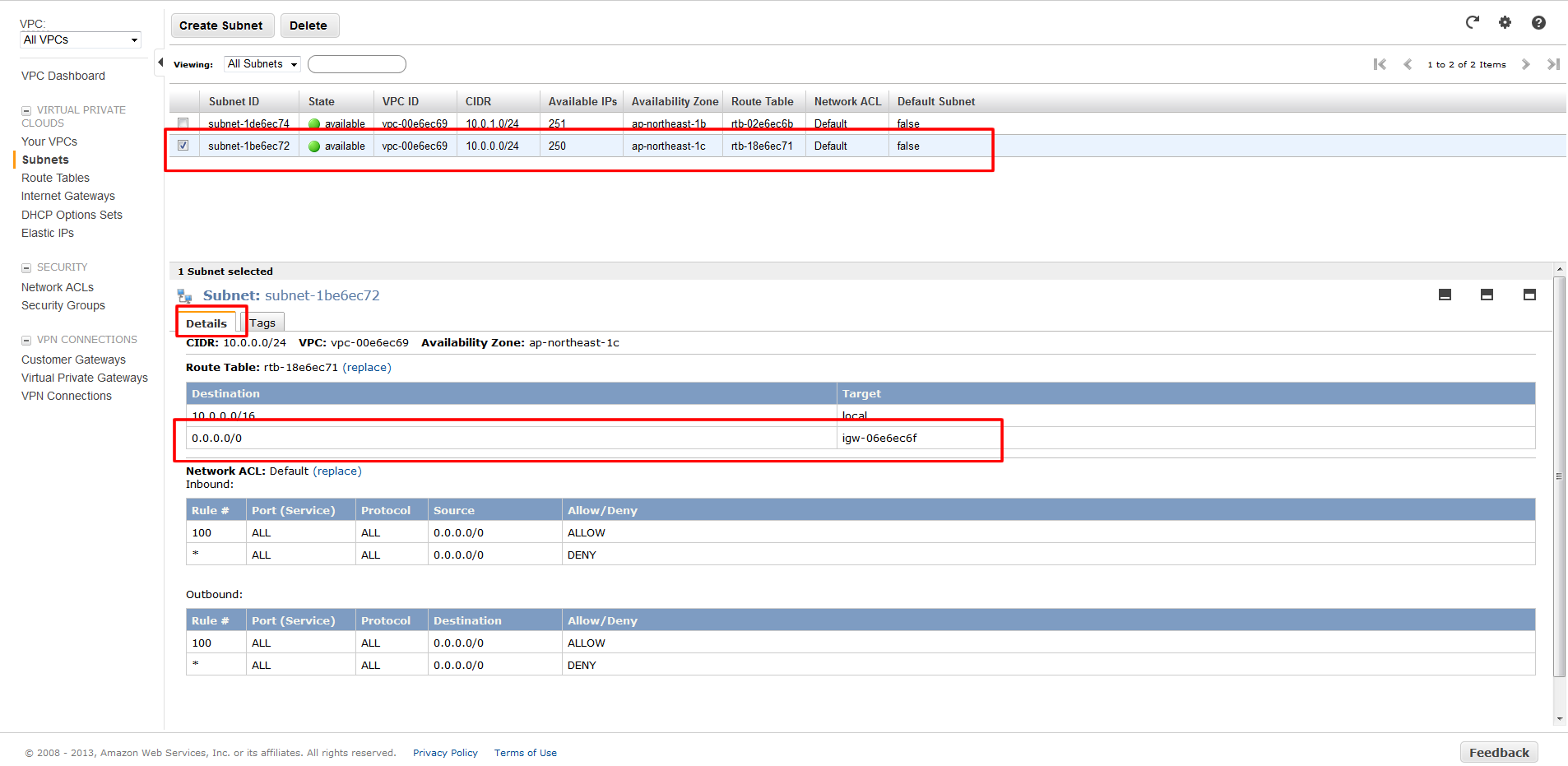

「Details」で「RouteTable」を見てみると「igw(Internet GateWay)」が設定されているのが分かります。

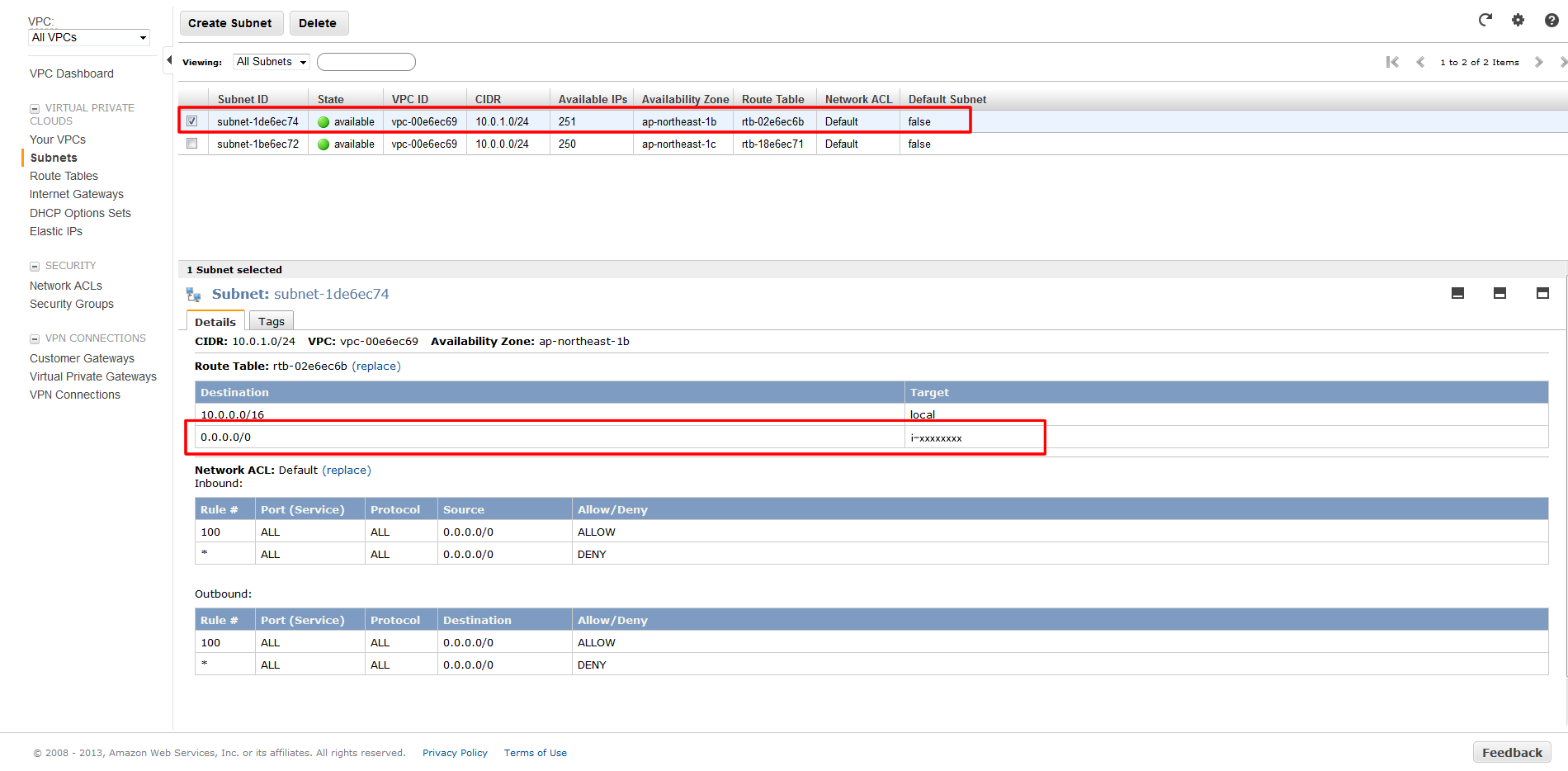

もう1つの方を見てみると「igw(Internet GateWay)」が無く、PrivateのSubnetという事が分かります。

そしてPublicの方に無かったインスタンスIDを指定している設定があり、このインスタンスIDがNatインスタンスとなります。

3. Natインスタンスの確認

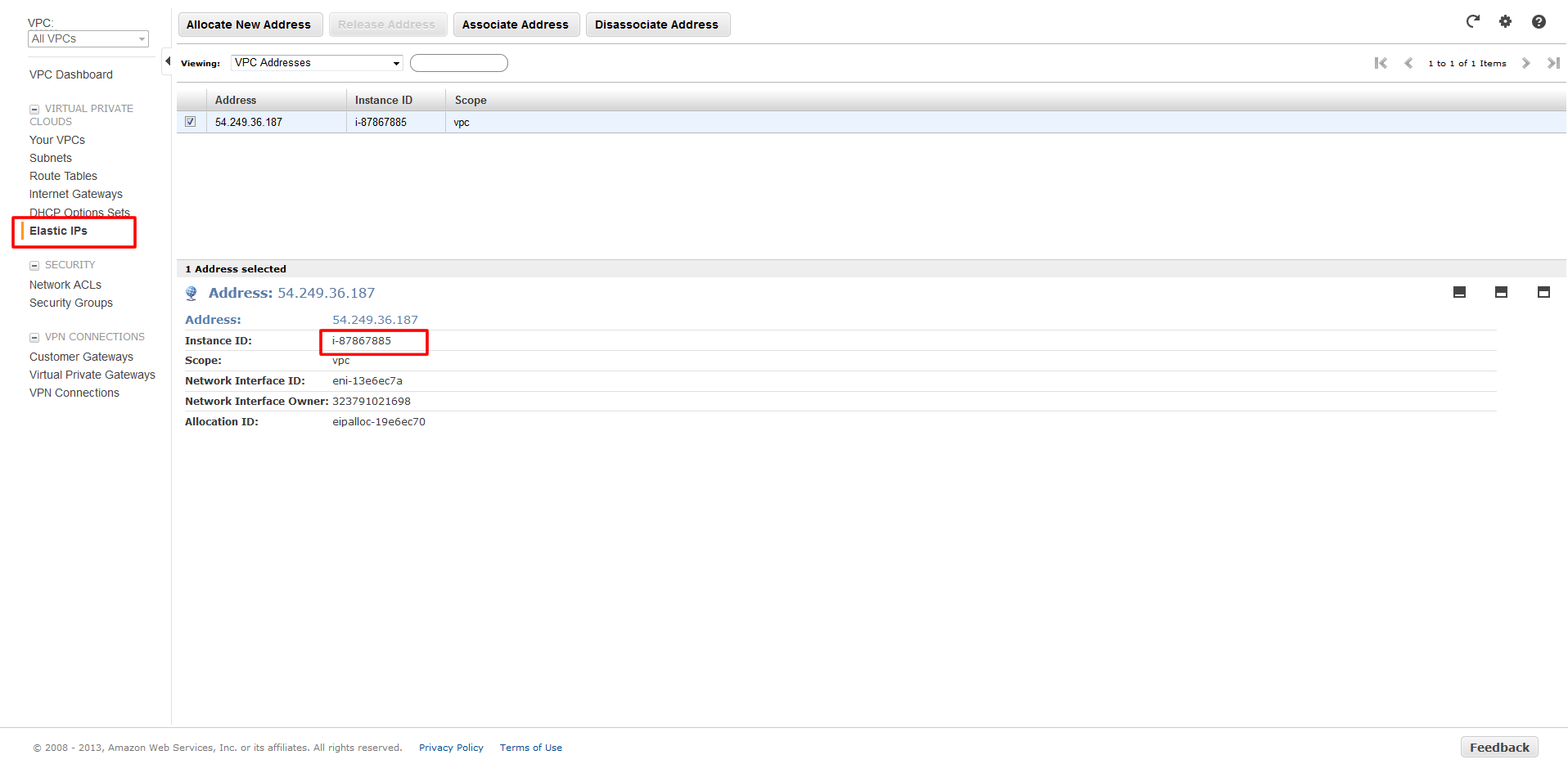

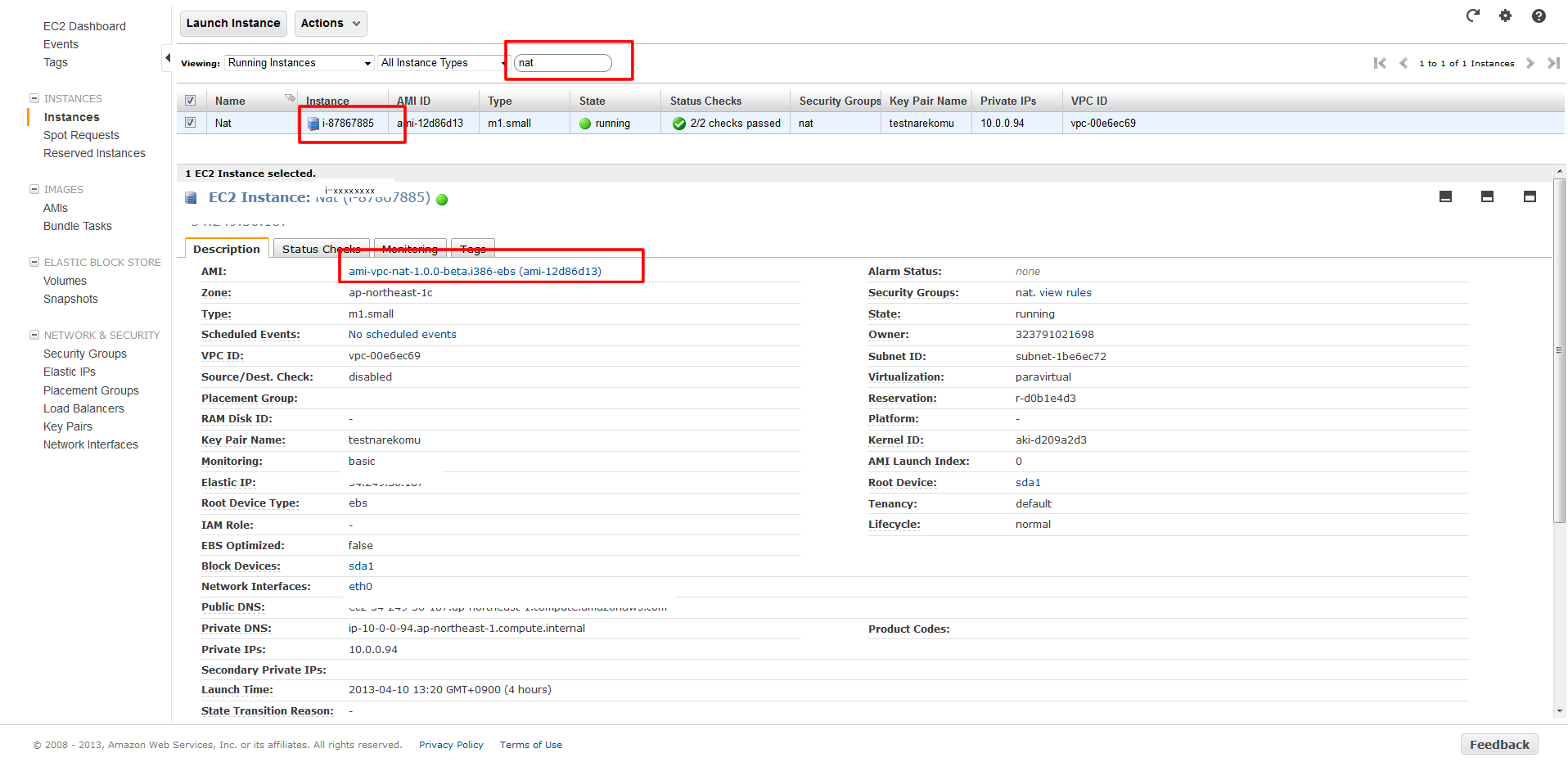

次に作成されたNatインスタンスの確認をしていきます。

Natインスタンスはインターネットと接続する為、EIPが必要になります。

EIPのページを見てみると先程のインスタンスIDに紐付いたEIPがあります。

EC2のページで先程のインスタンスIDで絞込みをするとNatインスタンスが立ち上がっているのが確認出来ます。

Descriptionの「AMI ID」を確認してみると「ami-vpc-nat-1.0.0-beta.i386-ebs (ami-12d86d13)」で起動しており、Natインスタンスとして起動しているのが分かります。

今回はここまでとなります。

いかがでしたでしょうか?

Nat環境もテンプレートを利用すれば直ぐに構築する事が出来ますね。

次回も引き続き『Amazon VPC編~Natインスタンスについてパート②~』と題して、次回はスクリプトを使ったNatインスタンス起動とそのNatインスタンスへのアクセスについてお話したいと思います。

お楽しみに!

——————————————————————————————————

ナレコムクラウドのFacebookに『いいね!』をクリックして頂くと

最新のお役立ちレシピが配信されます★

┏━━━━━━━━━━━━━┓

┃ナレコムクラウド Facebook┃

┗━━━━━━━━━━━━━┛

——————————————————————————————————