渡邊です。

AWSでWebサイトをHTTPS化 全パターンを整理してみました の記事ではAWSを使ってWebサイトをHTTPS化するパターンを一通り紹介しました。

今回はAWSを利用してHTTPS配信するパターンの1つ、

『EC2(+外部SSL証明書)』構成を検証してみます。

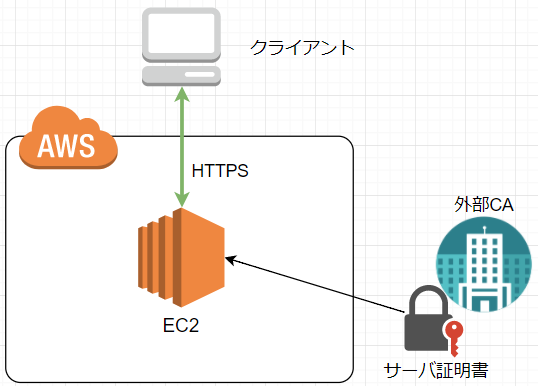

構成

構成図は次の通りです。

最もシンプルなパターンです。

SSL終端はEC2インスタンス上のWebサーバとなります。残念ながらACMで発行したSSL証明書はEC2には適用できません。外部CAで発行したSSL証明書が必要です。

証明書はApacheやnginxなどWebサーバに組み込みます。

ロードバランサを介さずにクライアントと直接HTTPS通信する必要があるケースなどで使われる構成です。

構築の流れ

今回の検証では、弊社ナレコムクラウドのWebサイト用のドメイン(kc-cloud.jp)にサブドメインを作成して

使用します。SSL証明書も既存の『*. kc-cloud.jp』の証明書を使用します。

次のような流れで構築を進めます。

まずはHTTP通信出来る構成を構築し、その後HTTPSの設定をしていきます。

[1] EC2インスタンス作成

[2] nginxインストール

[3] Route 53にサブドメイン作成

[4] HTTPS設定

EC2インスタンス作成

VPC、サブネット、ルートテーブル、インターネットゲートウェイを適宜作成の上、

HTTPサーバを稼働させるEC2インスタンスを作成します。

セキュリティグループ設定は、ここでは一旦SSHとHTTPを許可します。

インスタンス作成後、Elastic IPも割り当てておきます。

nginxインストール

EC2インスタンスにnginxをインストールします。

|

1 2 3 |

$ sudo yum install nginx $ nginx -v nginx version: nginx/1.12.1 |

nginxを起動させ、自動起動設定もしておきます。

|

1 2 |

$ sudo service nginx start $ sudo chkconfig nginx on |

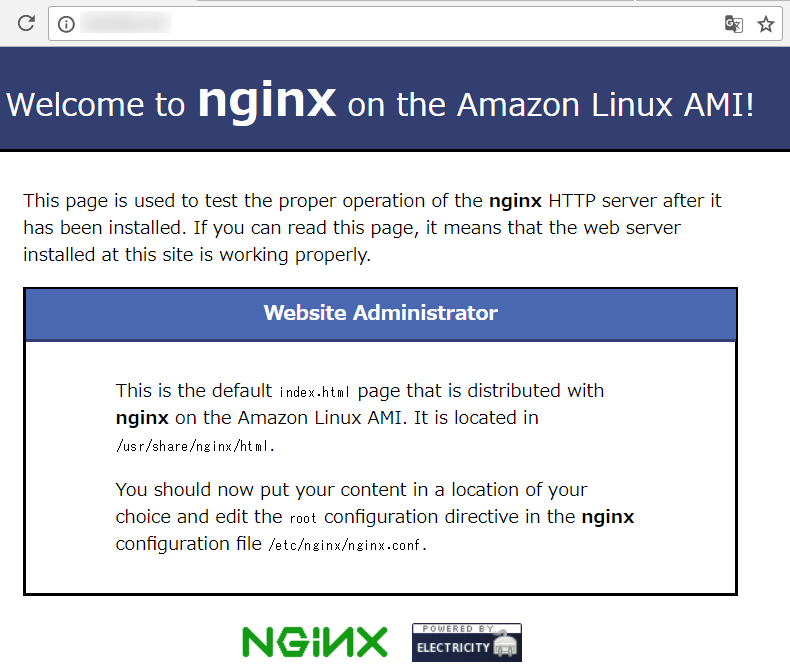

ブラウザからHTTP通信が出来ることを確認します。

Route 53にサブドメイン作成

Route 53でkc-cloud.jpのサブドメインを作成します。

ブラウザからnginxサーバへ、作成したサブドメイン名でHTTPアクセス出来ることを確認します。

HTTPS設定

証明書を格納するディレクトリを作成します。

|

1 2 |

$ cd /etc/pki $ sudo mkdir nginx |

ここでは証明書ファイル名、鍵ファイル名をそれぞれ、『server.crt』『server.key』としました。

証明書ファイル・鍵ファイルを格納したら、rootユーザのみがアクセス出来るように、ファイルの所有者・所有グループ・アクセス権限を設定します。

|

1 2 3 4 5 6 7 8 9 |

$ cd nginx $ sudo chown root:root server.crt $ sudo chown root:root server.key $ sudo chmod 400 server.crt $ sudo chmod 400 server.key $ ls -lh total 8.0K -r-------- 1 root root 3.5K XXX XX HH:mm server.crt -r-------- 1 root root 1.7K XXX XX HH:mm server.key |

nginxの設定ファイルを編集します。

|

1 |

$ sudo vi /etc/nginx/nginx.conf |

下記のように設定します。

|

1 2 3 4 5 6 7 8 |

server { (省略) listen 443 ssl; (省略) ssl_certificate "/etc/pki/nginx/server.crt"; ssl_certificate_key "/etc/pki/nginx/server.key"; (省略) } |

nginxを再起動させます。

|

1 |

$ sudo service nginx restart |

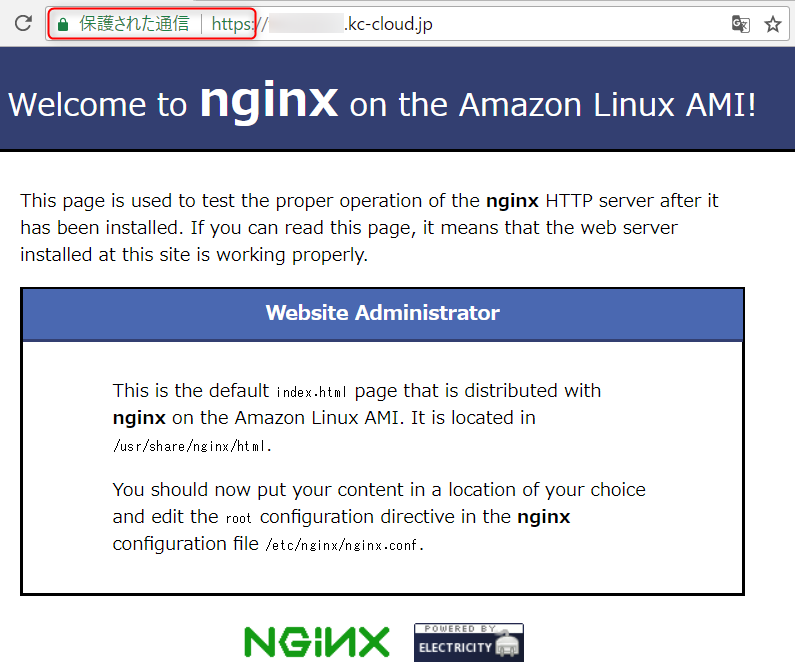

EC2インスタンスのセキュリティグループで、HTTPの許可を削除し、HTTPSを許可します。

ブラウザからnginxサーバへ、HTTPS通信が出来ることを確認します。

おわりに

以上、AWSを利用してHTTPS配信するパターンの1つ、『EC2(+外部SSL証明書)』構成を検証しました。

Route 53やnginxの設定方法が簡単で、容易にHTTPS構成を構築出来た一方、まだまだ知らないことが多いとも感じました。もっと勉強していきたいと思います。

最後までお読み頂きありがとうございました。

-----

最後にこのブログを運営するナレッジコミュニケーションの宣伝です。

AWSを使えばWebサイトのHTTPS化は簡単にできますが、今回紹介したケースのうちどれが最適かはケースバイケースです。

自社でAWS上で運営しているサイトを7月までにHTTPS対応させたいけどどの方式が最適なのか迷っている、もしくはこの機会に自社サーバで運営しているWebサイトをクラウド化したい、等お困りのことがありましたらナレコムがお手伝いします。

Webサイトのインフラの設計から構築、運用、監視までまるっとナレコムAWSクラウドのマネージドプランでサポートします。

詳しい話を聞いてみたい、自社サイトのSSL化を相談してみたい方はお電話かお問い合わせフォームからご連絡ください。

【12月4日(金)15:00~】【AWS AI/MLオンラインセミナー】ABEJA様/ブレインズテクノロジー様/dotData Japan様との共同登壇!視聴無料!まだ申し込み可能です。

申し込みはこちら