こんにちは!HEROです。

さて今回は去年リリースされたCloudTrailについてご紹介します!

CloudTrailとは?

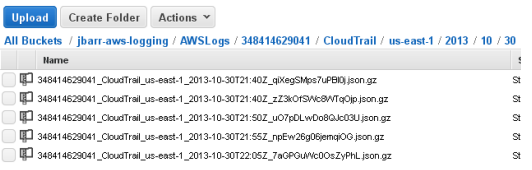

AWS CloudTrailとは、アカウントの AWS API の呼び出しを記録し、ログファイルを送信するウェブサービスです。記録される情報には、API 呼び出し元の ID、API 呼び出し元のソース IP アドレス、リクエストのパラメータ、および AWS サービスから返された応答の要素が含まれています。

CloudTrail を使用すると、アカウントの AWS API の呼び出し履歴を取得できます。履歴には、AWS マネジメントコンソール、AWS SDK、コマンドラインツール、高レベルの AWS サービス(AWS CloudFormation など)を使用した API の呼び出しが含まれます。CloudTrail で生成される AWS API の呼び出し履歴を利用して、セキュリティの分析、リソース変更の追跡、およびコンプライアンスの監査を行うことができます。

セキュリティ分析として

例えばCloudTrail で生成される AWS API 呼び出し履歴をログ管理と分析ソリューションの入力として使用することで、セキュリティ分析を実行し、ユーザーの行動パターンを検出することができたり、コンプライアンスの支援として、CloudTrail の AWS API の呼び出し履歴を利用することで、内部のポリシーや規制基準に準拠しやすくなります。

CloudTrailによって記録されたデータで下記のようなことが証明できます。

あるユーザーがある期間に行った操作は?

あるリソースに対してある期間にどのAWSユーザーが操作をしたか?

ある操作がどのIPアドレスから行われたか?

さらにIAMと組み合わせれば、下記のような設定も可能です。

【AWS CloudTrail Full Access】

このポリシーは、Trail(証跡)に対するCloudTrailアクションとAmazon S3、Amazon SNSのトピックに対する全てのアクセス権をユーザーに提供。

【AWS CloudTrail Read Only Access】

このポリシーは、グループ内のユーザーにTrail(証跡)とバケットを閲覧する許可をする

いかがでしたでしょうか?

次回もお楽しみに!