こんにちは、TKです。

今回はプレビューから正式公開され、日本語対応したInspectorについてご紹介したいと思います。

Inspectorとは

InspectorとはAWSのEC2インスタンスに構築された環境について脆弱性診断を自動で行うことができるサービスです。

簡単な設定をすることで以下の脆弱性について診断することが可能です。

・Common Vulnerabilities and Exposures

・CIS Operating System Security Configuration Benchmarks

・Security Best Practices

・Runtime Behavior Analysis

内容としては

・ 一般的な脆弱性や漏洩

・ ネットワークセキュリティベストプラクティス

・ 認証におけるベストプラクティス

・ OSのセキュリティベストプラクティス

・ アプリケーションセキュリティのベストプラクティス

・ PCI DSS 3.0 アセスメント

https://www.pcisecuritystandards.org/documents/PCI_DSS_v3_JA-JP.pdf?agreement=true

について調べることができます。

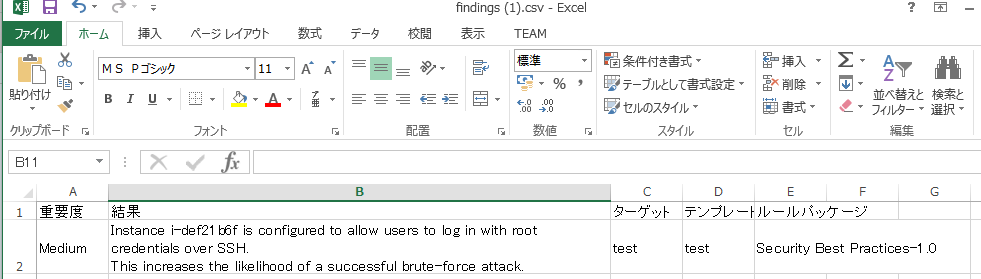

診断結果はCSV形式でダウンロードすることが可能です。

Inspector実行の準備

Inspectorを使用する場合、専用エージェントをインストールしておく必要があります。

Linuxサーバの場合

|

1 2 |

curl -O https://d1wk0tztpsntt1.cloudfront.net/linux/latest/install sudo bash install |

でインストールします。

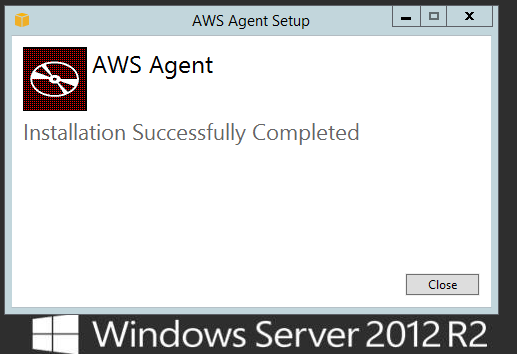

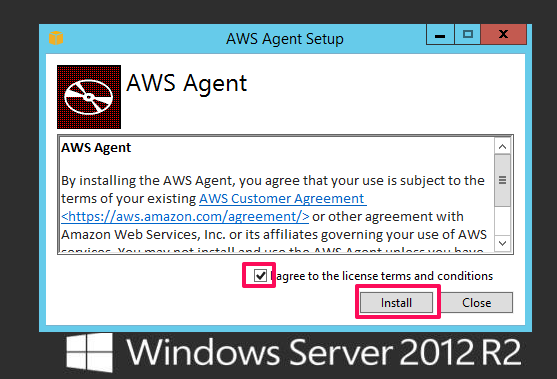

Windowsサーバの場合

インターネットブラウザで下記URLを入力することでダウンロードできます。

https://d1wk0tztpsntt1.cloudfront.net/windows/installer/latest/AWSAgentInstall.exe

チェックボックスにチェックをして「Install」を押すだけでインストール完了です。

更にインスタンスのタグに検証対象識別のための値を設定します。

今回はInspector 1 にしました。

これで検証サーバ側の準備は完了しました。

Inspectorの実行

それではInspectorでセキュリティチェックを実際に実行してみます。

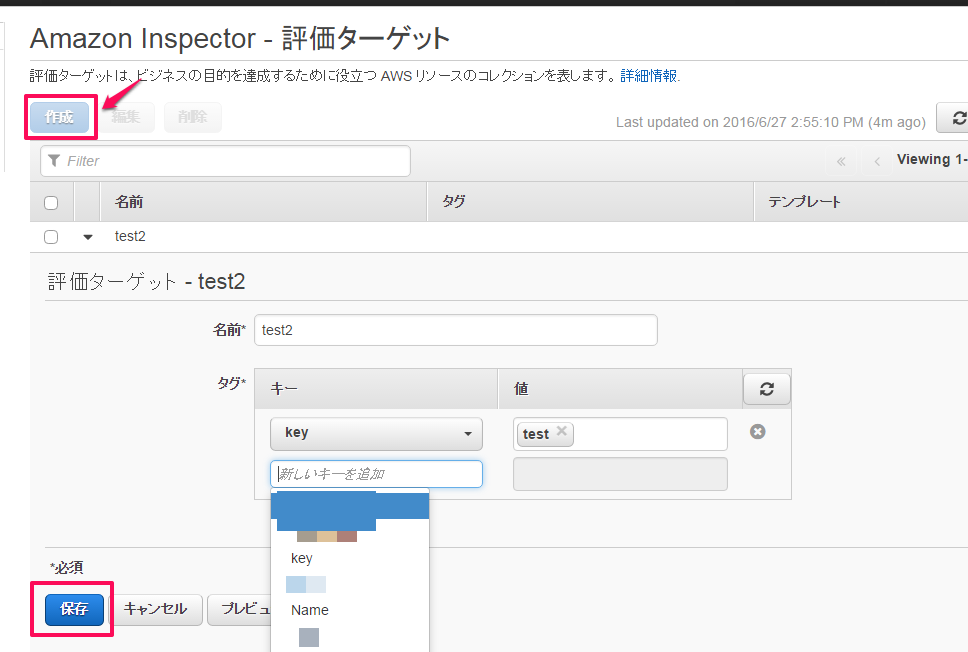

サービスInspectorを開いて評価ターゲットの項目で作成を選択します。

そして、先ほどインスタンスに設定したタグの内容を「タグ」の項目に設定します。

設定したら、「名前」に適当な識別名を入力して「保存」します。

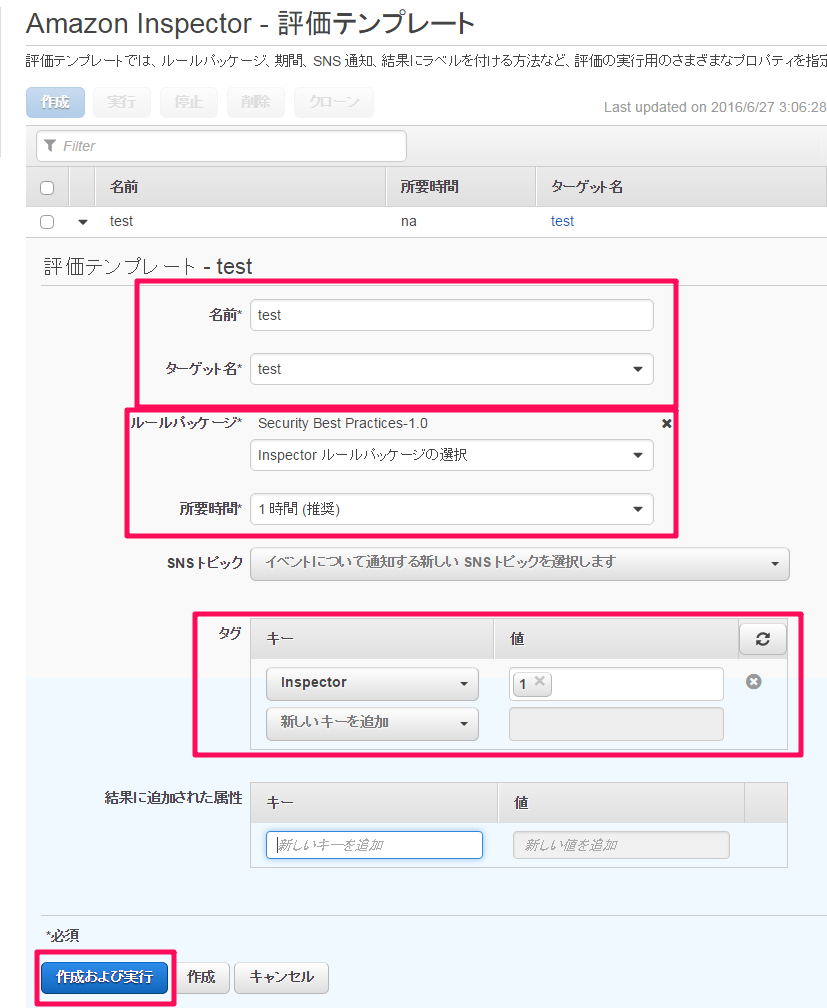

次に評価テンプレートを作成します。

まず、「名前」に識別名を入力します。

次に「ターゲット名」に評価ターゲットで作成した項目から評価させるものを指定します。

「ルールパッケージ」には評価したい項目を選択します。

重複も可能なので全て同時実行も可能です。

「所要時間」は対象インスタンスの情報収集の時間を設定することができます。

推奨は1時間ですが、インスタンスの容量に合わせて時間を変更しましょう。

最大24時間の設定が可能です。

「SNSトピック」については終了時などの連絡が必要な場合設定します。

既存のSNSトピックから必要なものを指定します。

以上の設定が完了後、「作成及び実行」を選択します。

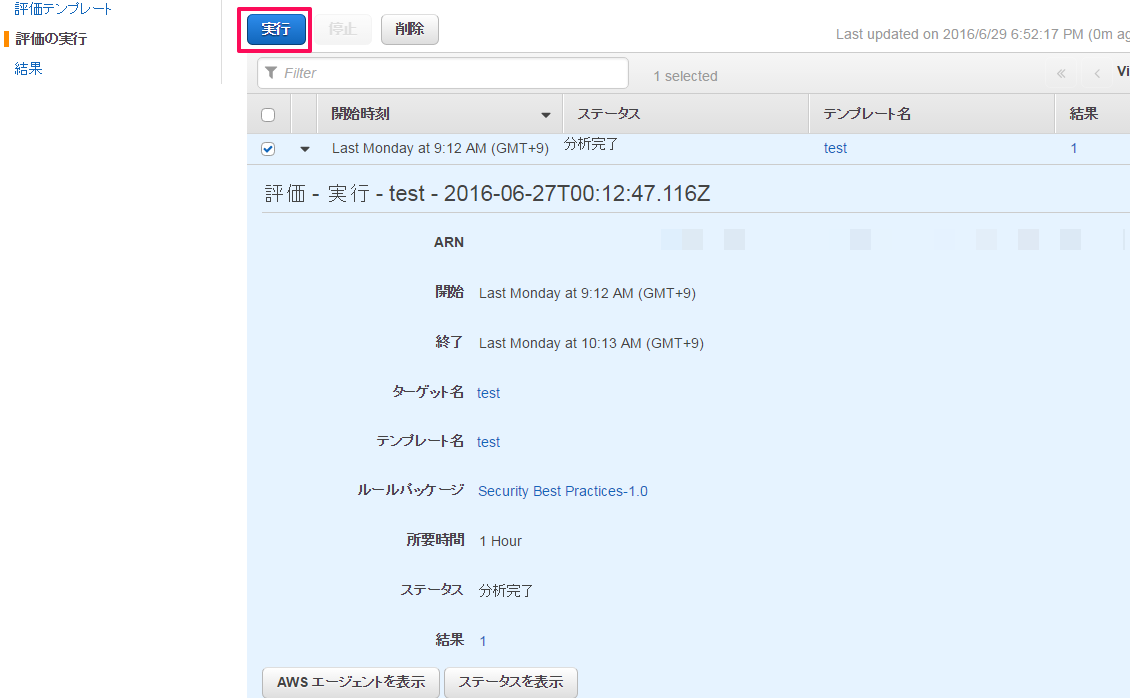

実行後設定した時間が過ぎると評価の実行が可能となります。

「評価の実行」を選び分析が完了したものから評価したい項目を選び「実行」を選択します。

「結果」の項目に評価結果が出るので確認します。

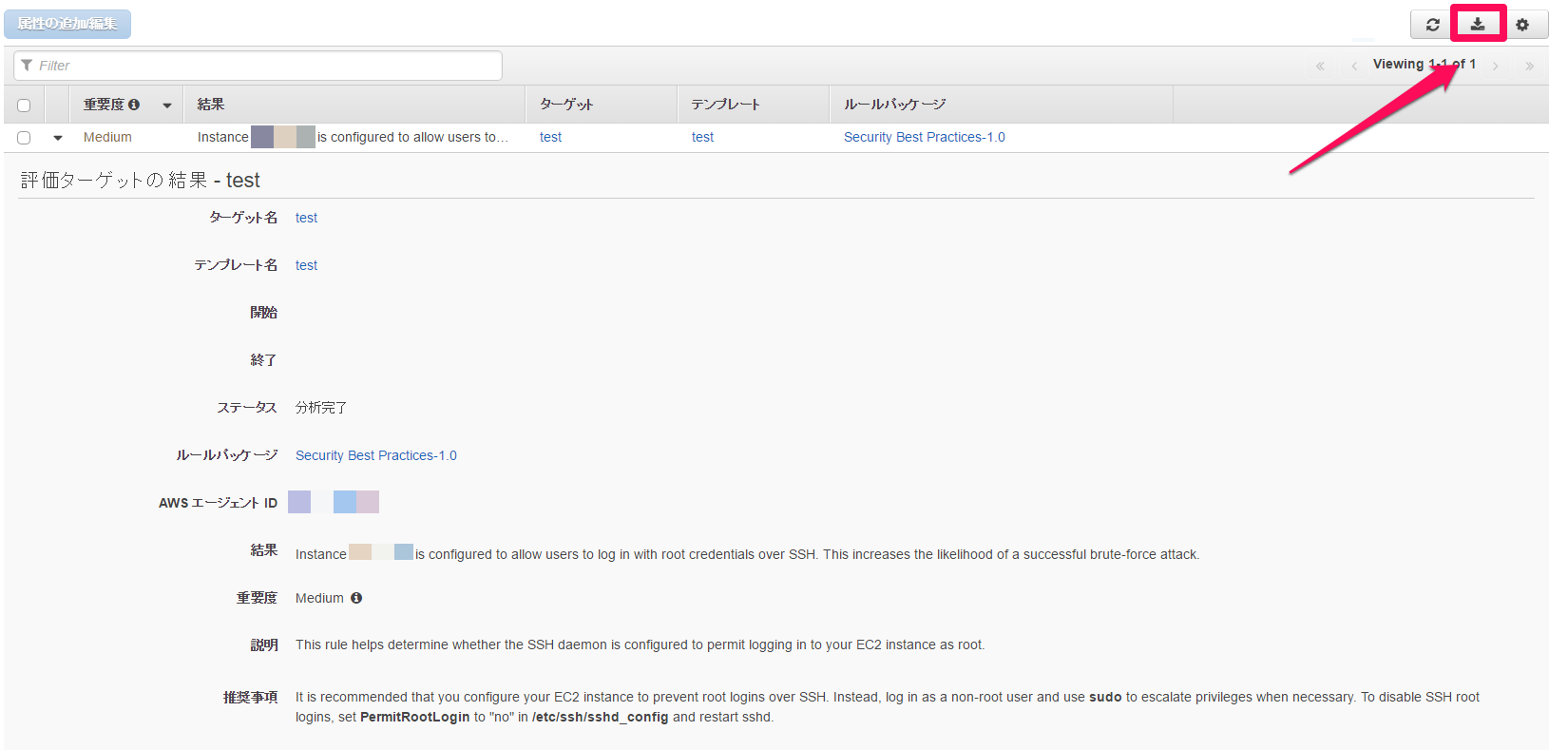

今回評価はSecurity Best Practices-1.0で行いました。

結果としてssh接続でrootユーザでログインできることの指摘がされました。

このようにセキュリティに問題があるポイントがあった場合は結果として表示されます。

結果はCSV形式としてダウンロードできます。

右上のした矢印マークを選択してダウンロードが可能です。

いかがでしたでしょうか。

今回はInspectorのセキュリティ評価について説明しました。

お手軽に脆弱性診断が可能なので気軽に診断してみて損は無いです。

次回をお楽しみに!