こんにちは!Narimasaです!

今回は「Amazon IAM編~S3バケット内特定フォルダだけ操作するIAMポリシー~」と題してCloudBerryやCyberduck等からS3バケット内の特定フォルダだけ操作できるIAMポリシーの設定方法を紹介します。

Amazon IAMの基本的な使い方についてはこちらの記事を御覧下さい。

【動画】Amazon IAM編~IAMを使ってみよう!

S3バケット内の特定フォルダへのアクセス

容量がほぼ無制限のS3ですが、1アカウントあたりでバケットが100個しか作れないこともあって、バケット内に多数フォルダを設けて使用している方も多いと思います。

しかし、IAMユーザーを管理する場合、特定のフォルダだけ操作させて、他のフォルダを操作させないようポリシーを設定することが望ましいです。

そこで今回は、CloudBerryやCyberduck等の外部ツールからのアクセスを想定したIAMポリシーを紹介します。

IAMポリシー

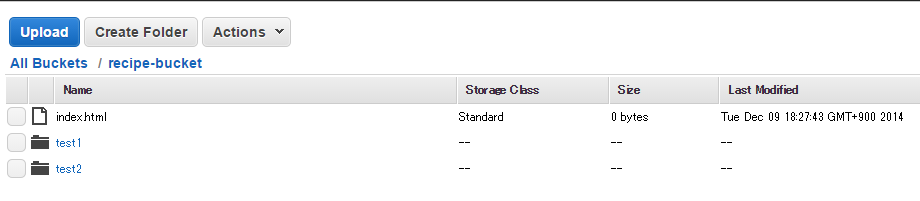

そして、バケット内のtest1フォルダのみ操作できるIAMポリシーは以下のものになります。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 |

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Resource": "arn:aws:s3:::recipe-bucket" }, { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject" ], "Resource": "arn:aws:s3:::recipe-bucket/test1/*" }, { "Effect": "Deny", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject" ], "NotResource": "arn:aws:s3:::recipe-bucket/test1/*" } ] } |

このIAMポリシーは大きく分けて3つのステートメントで構成されています。

1つ目のステートメントでは、指定されているバケットの情報を取得します。

通常のIAMポリシーであるような、全てのバケットのリストを取得する権限は設定していないため、AWSコンソールから該当のバケットへアクセスするという動作は出来ません。

2つ目のステートメントでは、指定バケットの特定フォルダで行うことができる操作を設定しています。

一方、最後のステートメントで、特定フォルダ外での動作を明示的に拒否しています。

Cyberduckで確認

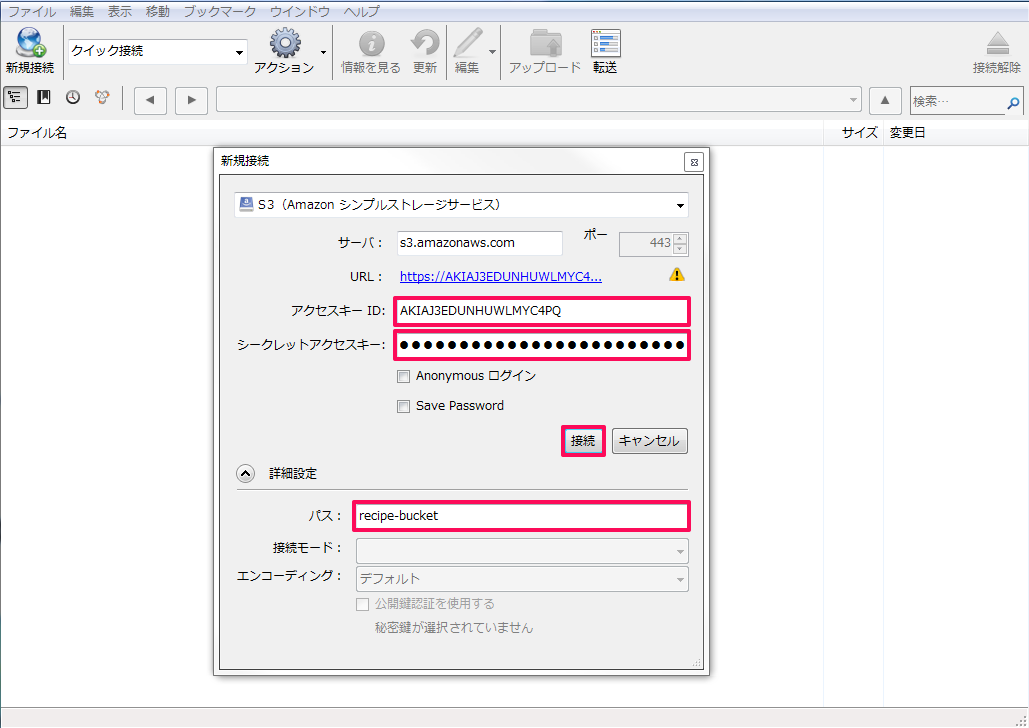

今回は外部ツールのCyberduckで設定を確認します。

Cyberduckを起動したら下図のように接続設定を行います。

作成したIAMユーザーのキー情報を入力し、パスを入力します。

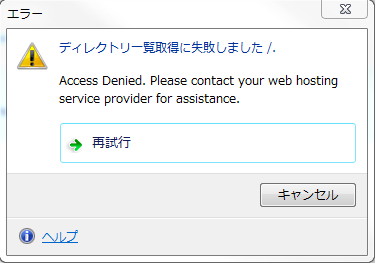

なお、パスを指定しなかった場合や他バケットのパスを入力した場合はエラーが表示されます。

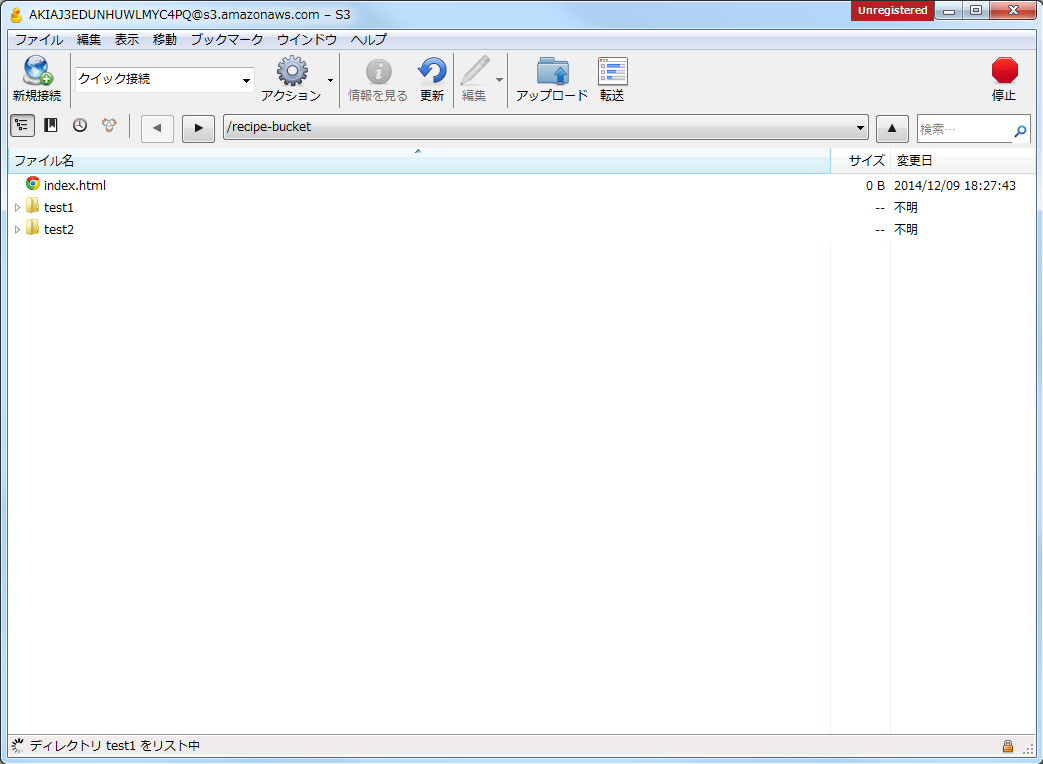

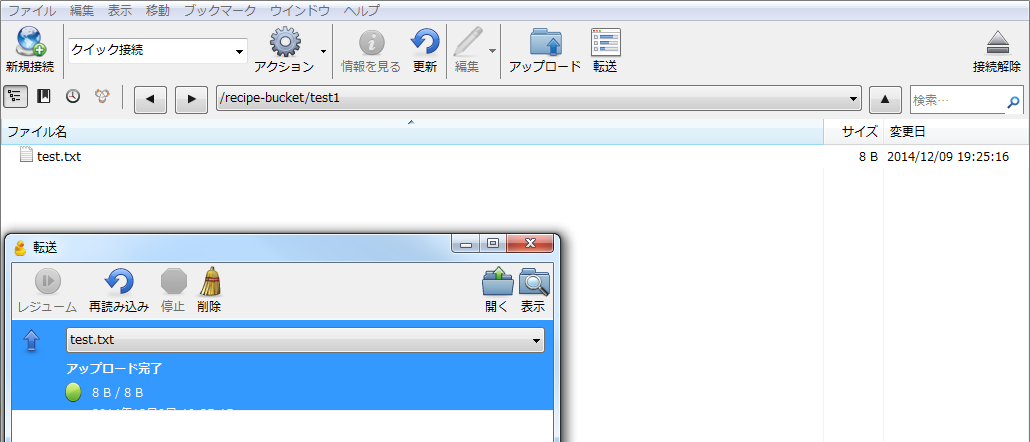

接続に成功したら下図のようにバケット内のフォルダ等が表示されます。

test1フォルダではファイルのアップロード等の操作が可能です。

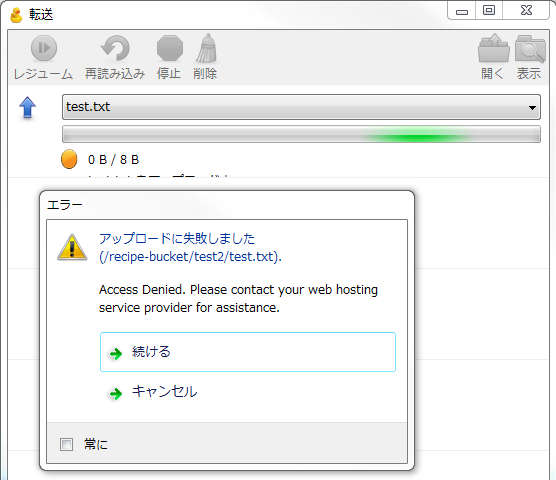

一方、test2フォルダでは操作を許可していないため、アップロードも出来ません。

いかがでしたでしょうか。

AWSコンソールにアクセスしないような外部ユーザーにもこのポリシーは有用なので、是非ご利用下さい!

次回もお楽しみに!!