こんにちは、TKです。

Re:Invent で新しくConfig Rulesがプレビューされたので使用してみます。

Configについてはこちらをご覧ください。

http://recipe.kc-cloud.jp/archives/7323

Config Ruleについて

ConfigはAWSに作成したインスタンスのリソースの状態の記録を保存しておくことで

内容の遷移を確認することができるサービスです。

Config Rulesはルールを設定することでルールに反する設定がされているか確認ができます。

また、通知を行うこともできますが、CloudWatchと違い取得タイミングでの通知になるため

緊急の通知には向きません。

現在Config Rulesはプレビュー版となっておりAWSに申請する必要があります。

また、ヴァージニア北部バージョンでのみ現在使用可能です。

Config Rulesの設定

現在はプレビューページから飛ぶ仕様になっていますが正式公開の場合はRuleの欄が追加されているデザインになっています。

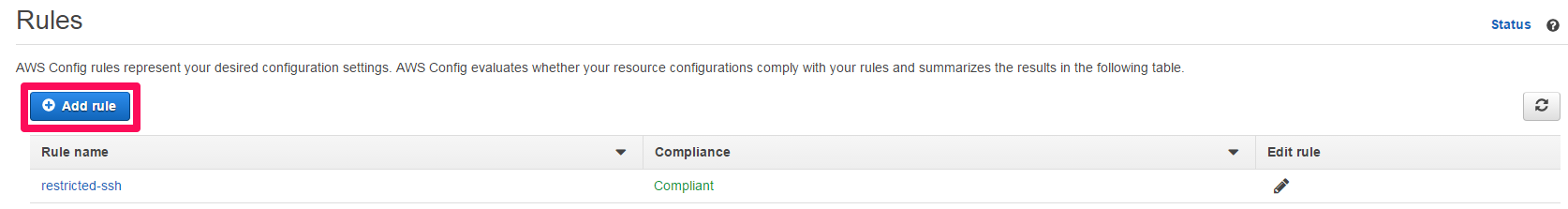

Roleの欄を開いて「+Add rule」を選択します。

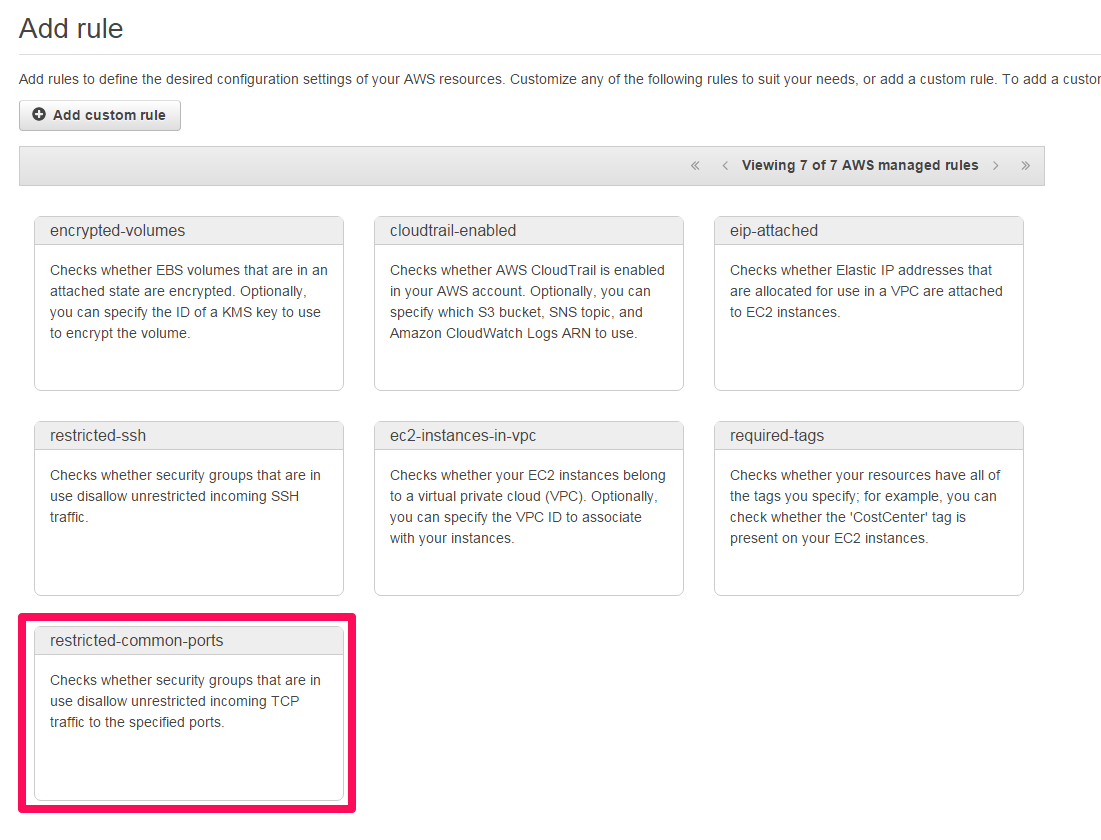

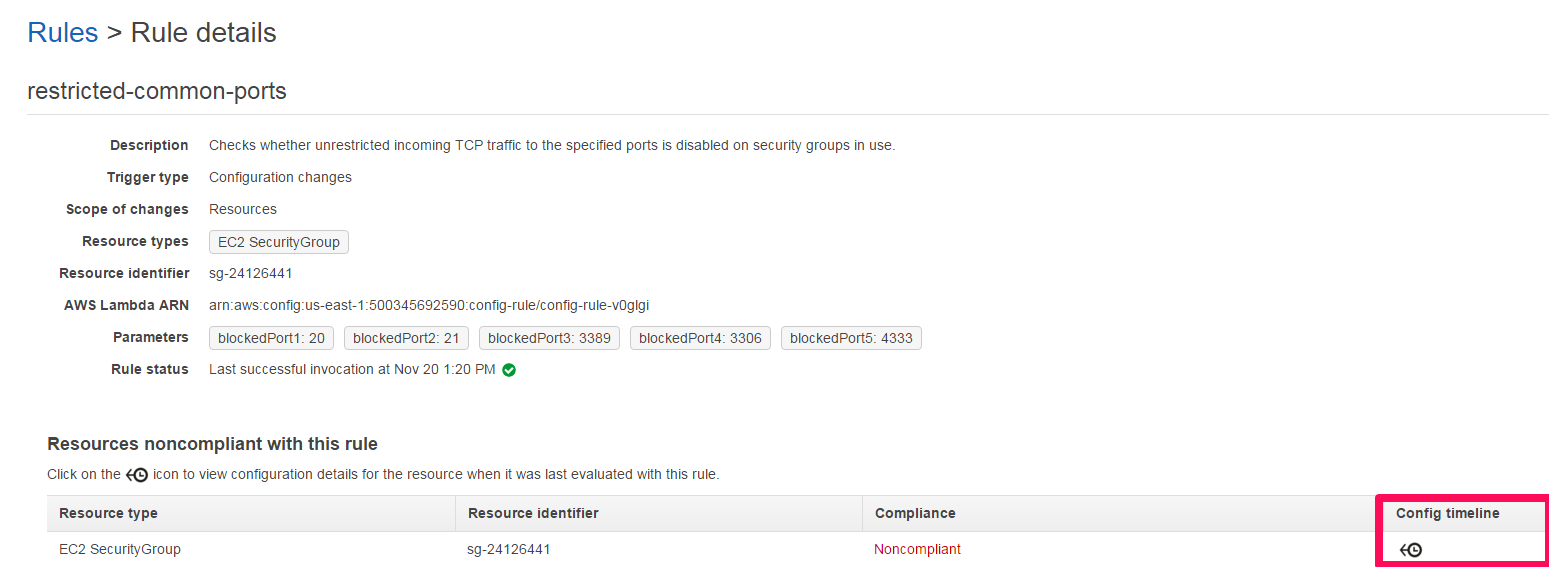

いくつかサンプルのルールがあるので今回は「restricted-common-ports」を使用します。

特定のポートが開放するのを監視するルールです。

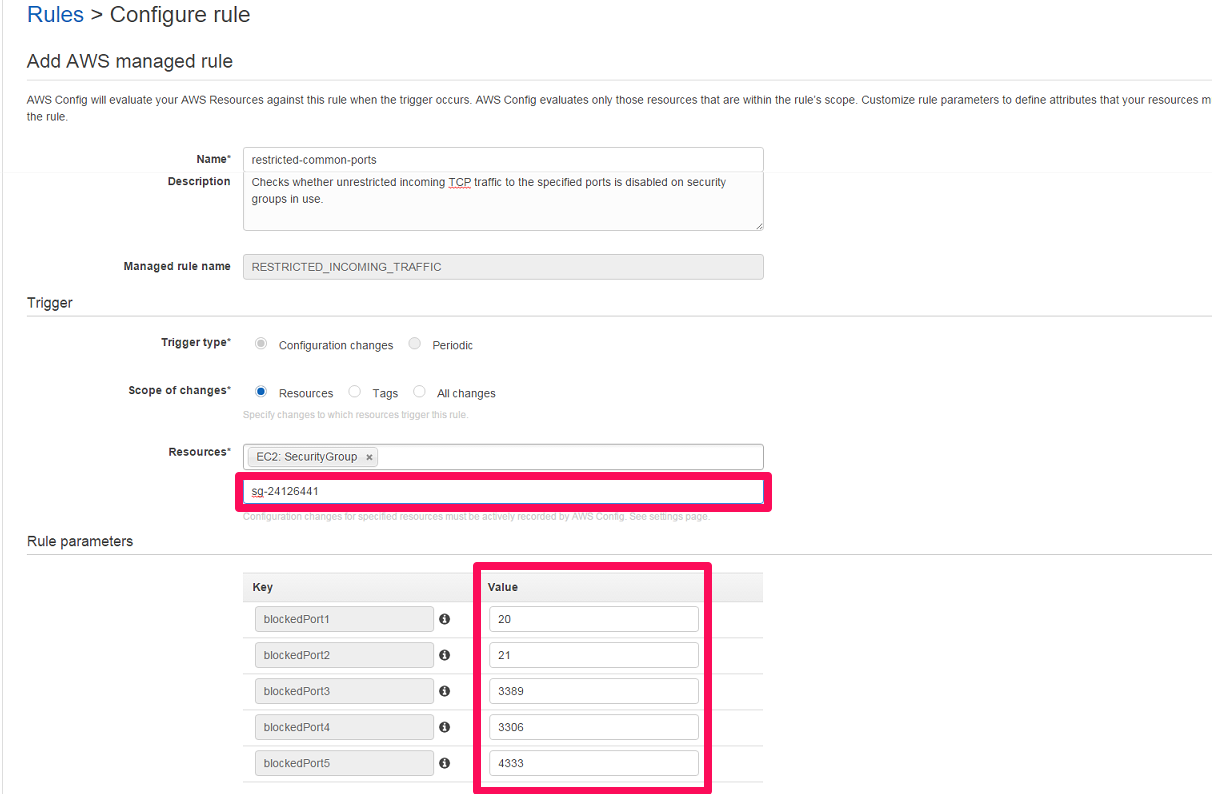

TriggerでScope of changes*の欄で「Resources」を選び、Resources*の欄に対象のSecurityGroupのIDを入力します。

Rule parametersで監視するポート番号を設定します。

設定終了後「Save」で記録します。

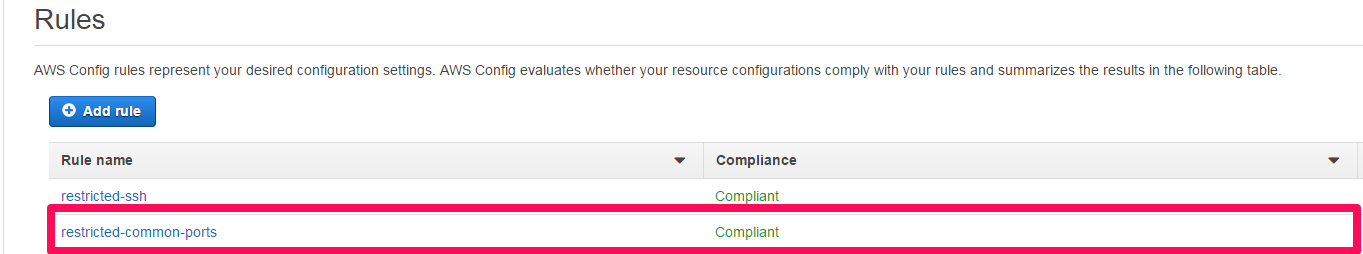

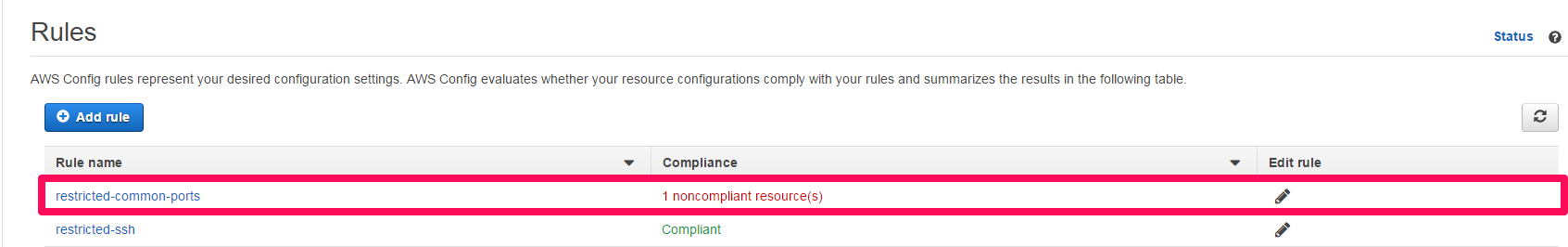

作成されたルールは一覧に表示されます。

ルールに沿った設定の場合 Compliant の表示がされます。

わざとルールを破った設定にしてみます。

今回は20番ポートを解放します。

画像:セキュリティグループ変更

即反映はされないので、1時間ほど待ちます。

1 noncompliant resource(s) という表示になりました。

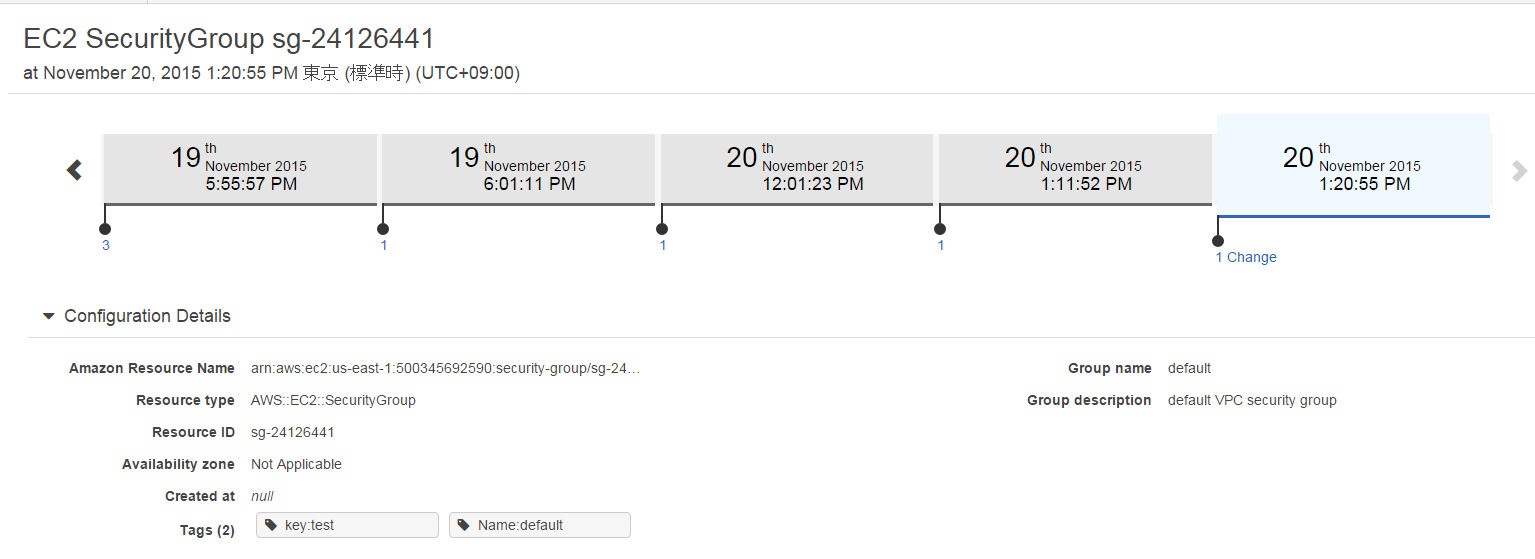

Config timelineの矢印をクリックすると変更されたタイミングが表示されます。

Cloud Trailと併用することで誰がどこを変更したかを特定することができます。

設定を元に戻すとCompliant に戻ります。

いかがでしたでしょうか。

今回はConfigの新機能Configrulesについてご紹介しました。

導入することで設定周りのミスや改竄を検知し対応することが可能になります。

特に複数ユーザーが環境を操作する場合の管理に便利だと思います。

設定も簡単にできるので、正式公開時には試してみてはいかがでしょうか。

次回をお楽しみに!