IT未経験、前職はトラック運転手として日々配達をしていたDreamです。

IAMのメモを其の①につづき展開していきます。

ウェビナー受講メモ(其の②)

自分が受講したウェビナーは以下になります。

【AWS Identity and Access Management(IAM) オンデマンドセミナー】

https://connect.awswebcasts.com/p71g4tr4en0/※Flashの導入が必要になります。

■アクセス可否の決定ロジック

・アクセス制御の条件は複数設定可能(ユーザー・グループごとに複数。相反する条件の設定も可能)

・すべてのアクセスはデフォルトで拒否

・アクセス権限に許可の条件があった場合、アクセス許可

※ただしアクセス権限に1つでも拒否の条件があった場合、アクセス拒否

■IAMと連携するAWSサービス

・アクセス権限のカテゴリ、リソースレベルやタグベースのアクセス許可は各AWSサービスによって異なるため最新の情報をドキュメントで要確認

■ユーザーベースとリソースベース

・ポリシーは、ユーザーやグループ以外に、リソースにも紐付け可能

・S3バケット、SQSのキューなどに対してポリシーが適⽤可能

(特定のIPからのみ接続可能のような設定もできる)

■ユーザーのアクティビティの記録

・AWS CloudTrailを使用しユーザのアクティビティログをS3上に保存する

・AWSのリソースにどのような操作が加えられたか記録に残す機能であり全リージョンでの有効化を推奨

・適切なユーザーが与えられた権限で環境を操作しているかの確認と記録に使⽤

■Access AdvisorとService Last Accessed Data

・IAM エンティティ (ユーザー、グループ、ロール) が、最後にAWSサービスにアクセスした⽇付と時刻を表⽰する機能

・IAMの最⼩限の特権に関する設定に利⽤

・IAMポリシー内で未使⽤または最近使⽤されていないアクセス許可を識別

・未使⽤のサービスに関するアクセス許可を削除したり、類似の使⽤パターンを持つユーザーをグループに再編成

■IAMロール

・AWSサービスやアプリケーション等、エンティティに対してAWS操作権限を付与するための仕組み

(例:実⾏するアプリケーションにロールを付与する事で、そのアプリケーションからAWSを操作出来るようになる)

・IAMユーザーやグループには紐付かない

・設定項⽬は、ロール名とIAMポリシー

・EC2ほか、Beanstalk、Data Pipelineなどでも利⽤可能

■EC2にはIAMロールを利⽤

・EC2のようなAWSサービスに対してAWS操作権限を付与するための仕組み。

・IAMユーザーの認証情報のようなものをOS/アプリケーション側に持たせる必要がなく認証情報の漏えいリスクを低減可能。

・IAMロールによる認証情報はAWSが⾃動的にローテーション。

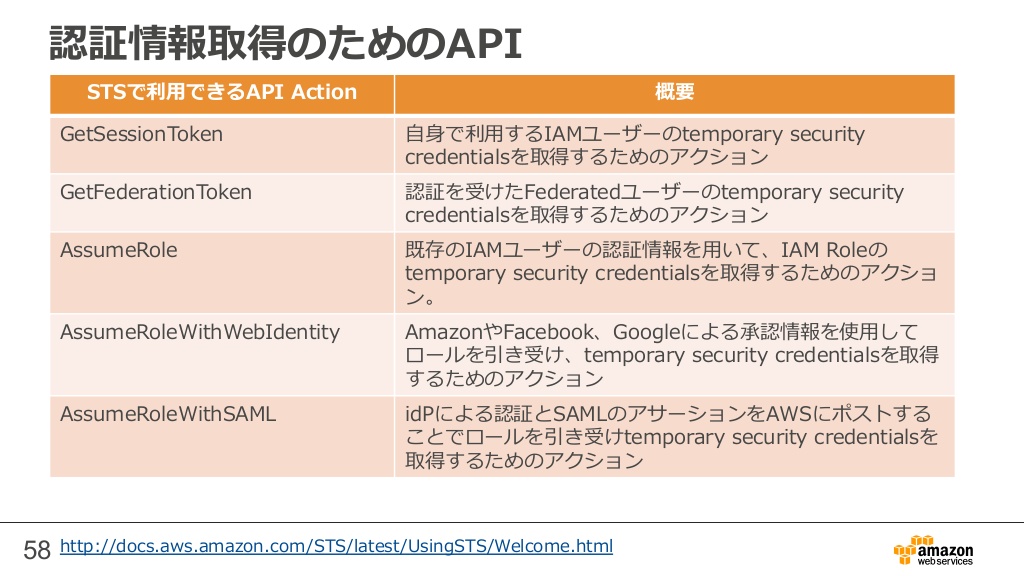

■AWS Security Token Service(STS)

・⼀時的に利⽤するトークンを発⾏するサービス

・動的にIAMユーザーを作成し、ポリシーを適⽤できる

・IAM Role for EC2は、このSTSを利⽤

■Temporary Security Credentialsとは

・AWSに対する、⼀時的な認証情報を作成する仕組み(期限付きの認証情報(認証チケット))

・ユーザーに対して、以下の3つのキーを発⾏

①アクセスキー

②シークレットアクセスキー

③セッショントークン

[API.jpg]

■AWS STS in all AWS regions

・STSのエンドポイントが全てのリージョンに拡張

・デフォルトではSTSはグローバルサービスとして利⽤可能

・IAMのAccount Settingsより各リージョンでSTS機能をアクティベート可能

■クロスアカウントアクセス

・他のAWSアカウントからアクセスできるようにする

■Identity Federation(ID連携)

・企業・組織の認証機能と、AWSの認証を紐づける機能

・例えばLDAP認証したユーザーに対してS3のアクセス権をつける、といった連携が可能

・認証したユーザーごとにTemporary Security Credentials(⼀時的なアクセスキー)を発⾏

・IAMは、OpenID ConnectまたはSAML2.0 (Security AssertionMarkup Language 2.0) と互換性のあるIdPをサポート

おわりに

今回はIAMについて本記事を作成しました。

冒頭でも書かせていただきましたが、ASA取得に向け日々勉強をしております。

過去にアップした自分の記事はすべて資格の試験範囲となっているので、見直しやこれから試験を受ける方の参考になれば何よりです。

次回もお楽しみに!