はじめに

こんにちは、シュガーです。

先日Cloud Trailが標準で適用されるようになりました。

それまではCloud Trailを利用するためには、証跡を作成し、行動履歴を保存するS3バケットを指定する必要がありました。

今回のアップデートで、何も設定しなくてもすべてのユーザーが直近7日間の行動履歴を確認できるようになっています。

今回は、より身近になったCloud Trailのご紹介をしたいと思います。

Cloud Trailとは

マネジメントコンソール、SDK、コマンドラインツールなどAWSに対しての行動履歴を記録する機能です。

上記の他、アプリケーションや、サードパーティ等のソフトウェアを用いた際のAWS APIに対するコールを記録することもできます。

セキュリティの分析やリソース変更の追跡、コンプライアンスの監査といった使い方ができるサービスです。

各コールはJSON形式で保存されます。

標準適用

AWS Cloud Trail コンソールまたは AWS CLI にアクセスすることで、直近7 日間までの行動履歴を確認できます。

既存ユーザー、これから新規でアカウントを作成したユーザー共に行動履歴を確認するために必要な設定は何もありません。

下の画像はCloud Trailの設定を何もしてない状態でAWS Cloud Trail コンソールから確認した画面です。

設定を何もしなくとも行動履歴の確認ができることがわかりますね。

※AWS Cloud Trailコンソールにログが表示されるまで、およそ10分かかりました。

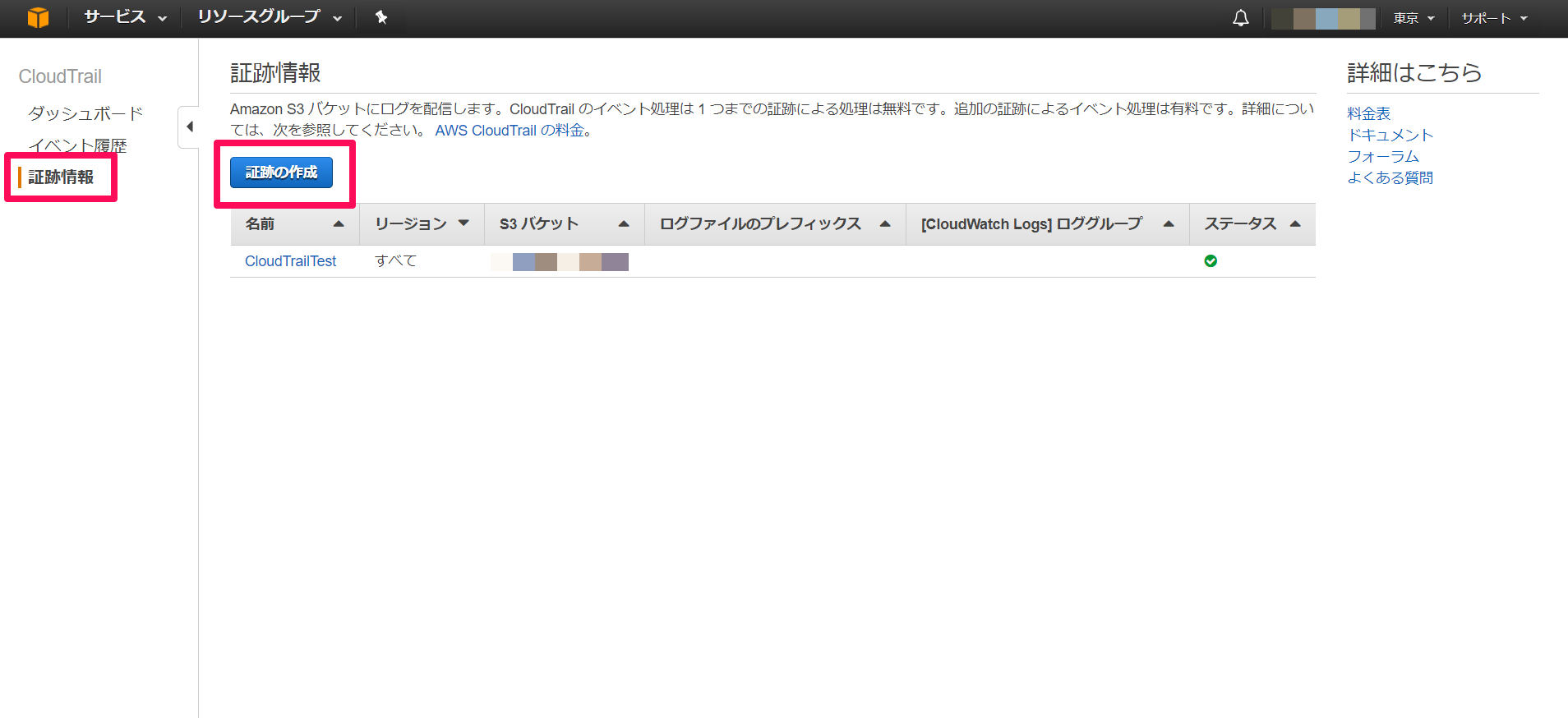

証跡の作成

7日より前の行動履歴を確認したい場合は証跡を作成しましょう。

証跡を作成することでCloudWatch Logs等、他サービスとの連携もできるようになります。

-補足-

証跡情報は1つのリージョンにつき5つまで作成することが出来ます。

証跡情報を全てのリージョンに適用 を「いいえ」にチェックを付けた場合は、現在のリージョンで起きた行動履歴のみを保存します。

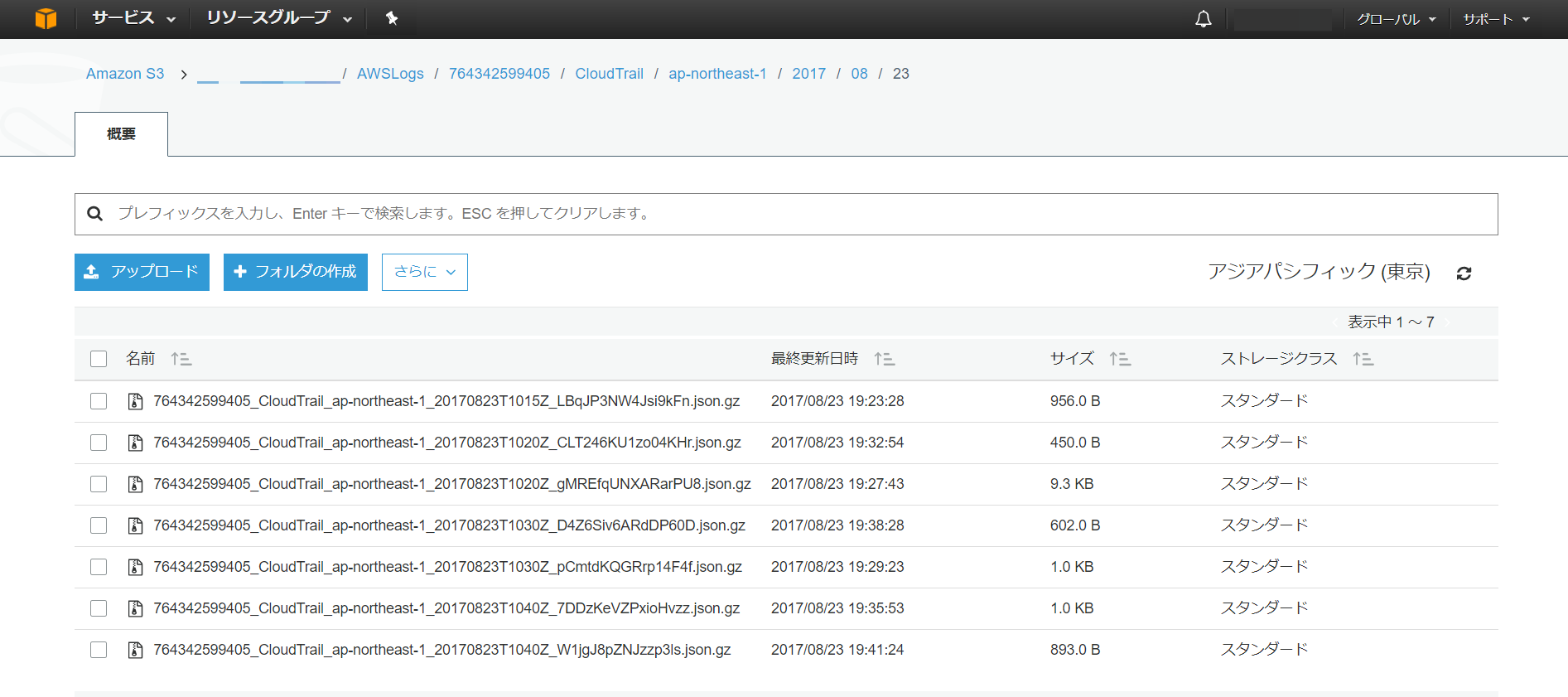

保存されたログは以下のように見ることが出来ます。

S3に保存されるのでファイルをダウンロードすることも可能ですし、ライフサイクルの変更もできます。

比較

標準 証跡作成

保存期間 直近7日 S3のライフサイクルに準拠

他サービスとの連携 無 有(Lambda、CloudWatchLogs、CloudWatchEvents等)

料金 無料 Cloud Trail自体の料金は無料

ログ保存のためのS3の使用料、他サービスと連携した際にはそのサービス利用料金が発生

ログファイルの取得 有 有

イベント履歴の対象 管理イベント(作成、変更、削除) 全管理イベント、データイベント

最後に

Cloud Trailが標準になったことにより、有効化をしてなかった方でもセキュリティ問題やリソース変更の追跡等を分析できるようになりました。

しかしながら、標準のままでは7日より前の操作ログを追うことが出来ません。

気づくのが遅くなってしまったり、休みを挟んでしまったり、他業務に追われたりして7日過ぎてしまうことは少なくないと思います。

標準になったからと安心せず、万が一に備え証跡を作成することをおすすめします。