IT未経験、前職はトラック運転手として日々配達をしていたDreamです。

はじめに

VPCについてウェビナーを受講した際のメモの「其の②」です。

前回の其の①と合わせて読んでいただくとVPCウェビナー1回分になります。

ウェビナー受講メモ

その①に引き続き受講したウェビナーは以下になります。

【Amazon VPC オンデマンドセミナー】

https://connect.awswebcasts.com/p62024phdb1/※Flashの導入が必要になります。

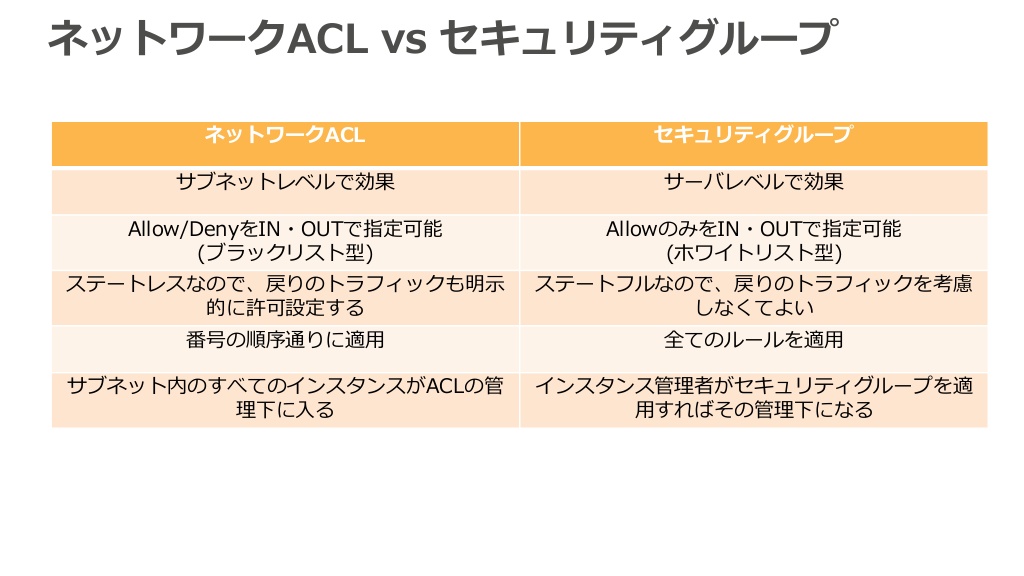

■セキュリティ

・デフォルトでは同じセキュリティグループ内通信のみ許可されている

・デフォルトではすべての送信元IPを許可している

・サブネット単位での適用

・ネットワークアクセスコントロールリスト(ACL)とセキュリティグループが利用可能

■接続

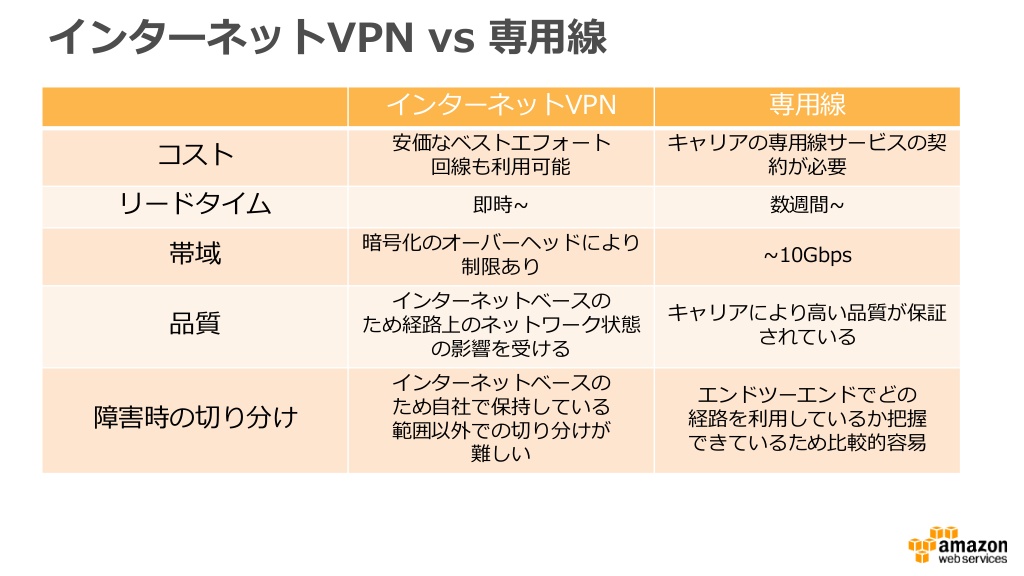

①VPN接続

・1つのVPN接続は2つのIPsecトンネルで冗長化

・ルーティングは、静的(スタティック)、動的(ダイナミック:BGP) が選択可能

・カスタマゲートウェイのIPアドレスが再利用可能

・NATトラバーサルが利用可能(NATルータの背後にカスタマゲートウェイが設置可能)

・暗号化オプション(AES-256,フェーズ1,フェーズ2)

②専用線接続

・AWSとお客様設備を専用線でネットワーク接続

・相互接続ポイントへ専用線を敷設し、AWSのルータと相互接続

・日本の相互接続ポイントは東京(Equinix TY2)、大阪(Equinix OS1)

・ルーティングはBGPのみ

・接続先は、VPC(プライベート接続)、AWSクラウド(パブリック接続)の2つ

・VPNよりも一貫性がある

・帯域のパフォーマンスも向上

・ネットワークコストも削減

③VPCからオンプレミスへのルート設定

・VPCからオンプレミスへの通信をするためには各サブネットのルートテーブルの設定が必要

・ルートテーブルでルート伝達(プロパゲート)を有効にするとVGWで受信したルート情報をルートテーブルに自動的に伝達

(頻繁にオンプレのルートが更新される場合はこちらを利用)

■エンドポイント

・VPCのインスタンスがプライベートIPアドレスを使用して、他のサービスのリソースと通信できるようにする。

・Amazon S3との接続のエンドポイントはサポートされている

■VPNとDirect Connectの冗長化

・VPNとDirect Connectを同じVGWに接続することが可能

Direct Connect =アクティブ

VPN =スタンバイ

・この場合VPCから見たOutboundは必ずDirect Connectが優先される

(VPNを優先したい場合はVPNルータからDirect Connectより長いPrefixを広告)

・VPNへのフェールオーバー時はレイテンシなど回線品質に注意

■Transit VPC

・CloudFormationテンプレートとして提供

・VPCをグローバルネットワーク転送センターとして機能

・2つ以上のAWSリージョンに渡るプライベートネットワークを構築可能

・すべてのAWSリージョンを定期にスキャンし、VPN接続がないスポークVPCで適切にタグされた仮想プライベートゲートウェイを探す

・発見すると各VPCとTransitVPC(Cisco CSR on EC2)間にて自動でVPN作成およびBGP接続を行う

・通常のインスタンスとネットワークの料金に加え、Cisco CSRのライセンス料金が課金される(BYOLも可能)

■NATゲートウェイ

・AWSによるマネージドNATサービス

・プライベートサブネットのリソースがインターネットまたはAWSクラウドへ通信するために必要

・EIPの割当て可能

・高パフォーマンス(最大10Gbpsバースト)

・高可用性(ビルトインで冗長化)

・アベイラビリティゾーン毎に設置するのがベストプラクティス

■VPC Peering (VPCピア接続)

・2つのVPC間でトラフィックのルーティングが可能

・同一のAWSアカウントはもちろん、異なるAWSアカウント間(クロスアカウント)のVPC間をピア接続することも可能

・単一障害点や帯域幅のボトルネックは存在しない

・以下3点に注意が必要

①MTU (VPC Peering 1,500byte)

②直接PeeringしているVPCとのみ通信可能(2HOPは不可)

③リージョンは跨げない

■VPC Flow Logsとは

・ネットワークトラフィックをキャプチャし、CloudWatch LogsへPublishする機能

・ネットワークインタフェースを送信元/送信先とするトラフィックが対象

・セキュリティグループとネットワークACLのルールでaccepted/rejectされたトラフィックログを取得

・キャプチャウインドウと言われる時間枠(約10分間)で収集、プロセッシング、保存

・RDS, Redshift、ElastiCache、WorkSpacesのネットワークインタフェーストラフィックも取得可能

・追加料金はなし(CloudWatch Logsの標準料金は課金)

■VPC Flow Logsで取得できない通信

• AmazonDNSサーバへのトラフィック

(独自のDNSサーバを使用する場合は、そのDNSサーバへのすべてのトラフィックが記録される)

• Amazon Windowsライセンスのアクティベーション用にWindowsインスタンスによって生成されたトラフィック

• インスタンスメタデータ用に169.254.169.254との間を行き来するトラフィック

• DHCPトラフィック

• デフォルトのVPCルータの予約済みIPアドレスへのトラフィック

おわりに

VPCのメモを展開しましたが、覚えることが多いですね。しかし、この内容は絶対に抑えておきたいポイントになるので自分も繰り返しウェビナーを受講し知識を深めていきたいと思います。

本記事が自分のようにこれからAWSの勉強を開始される方の参考になれば何よりです。

次回もお楽しみに!