こんにちは!Tamaです!

前回は『AWS CLIとCloudFormationでVPCを作ってEC2を立ち上げてみた①~AWS CLI編~』と題して、AWS CLIを用いVPC内にEC2インストールを立ち上げました。

CloudFormationからのデプロイ

今回も一括デプロイサービスであるCloudFormationをAWS CLIでの構築と比較するため、CloudFormationを使ってVPCの作成とEC2インスタンスの立ち上げを一括で行います。

今回作成する環境は前回と同じで下の表になります。

| OS | Amazon Linux AMI 2015.03.0 x86_64 HVM GP2 |

| AMI | ami-cbf90ecb |

| Instance Type | t2.micro |

| Root Volume | 8GiB |

| VPC IP Range | 10.0.0.0/16 |

| Subnet IP Range | 10.0.0.0/24 |

| SecurityGroup | SSH(port:22) source:0.0.0.0/0 |

| New Key Pair | NO |

1. テンプレートを用意します。

今回は「A single Amazon EC2 in an Amazon VPC」テンプレートを今回の構成に合わせて書き直したものを用いました。全文はページ下部にあります。

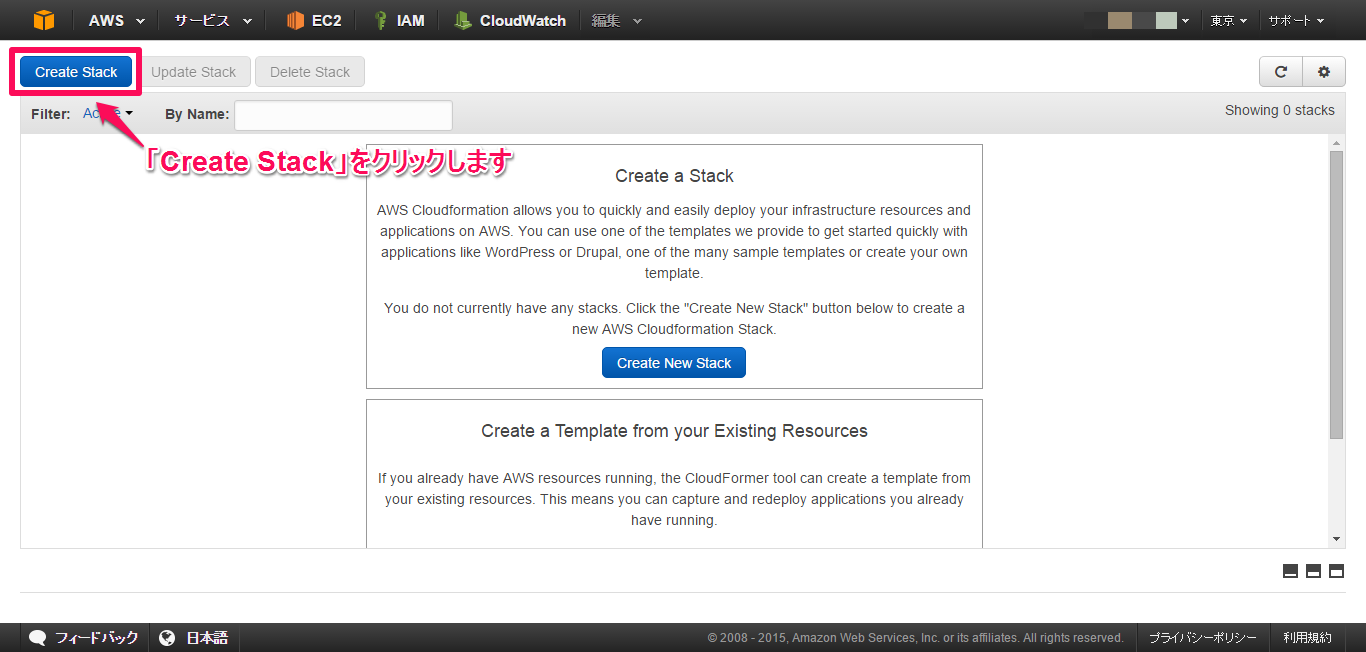

2. ManagementConsoleのサービス一覧からCloudFormationを選択します。

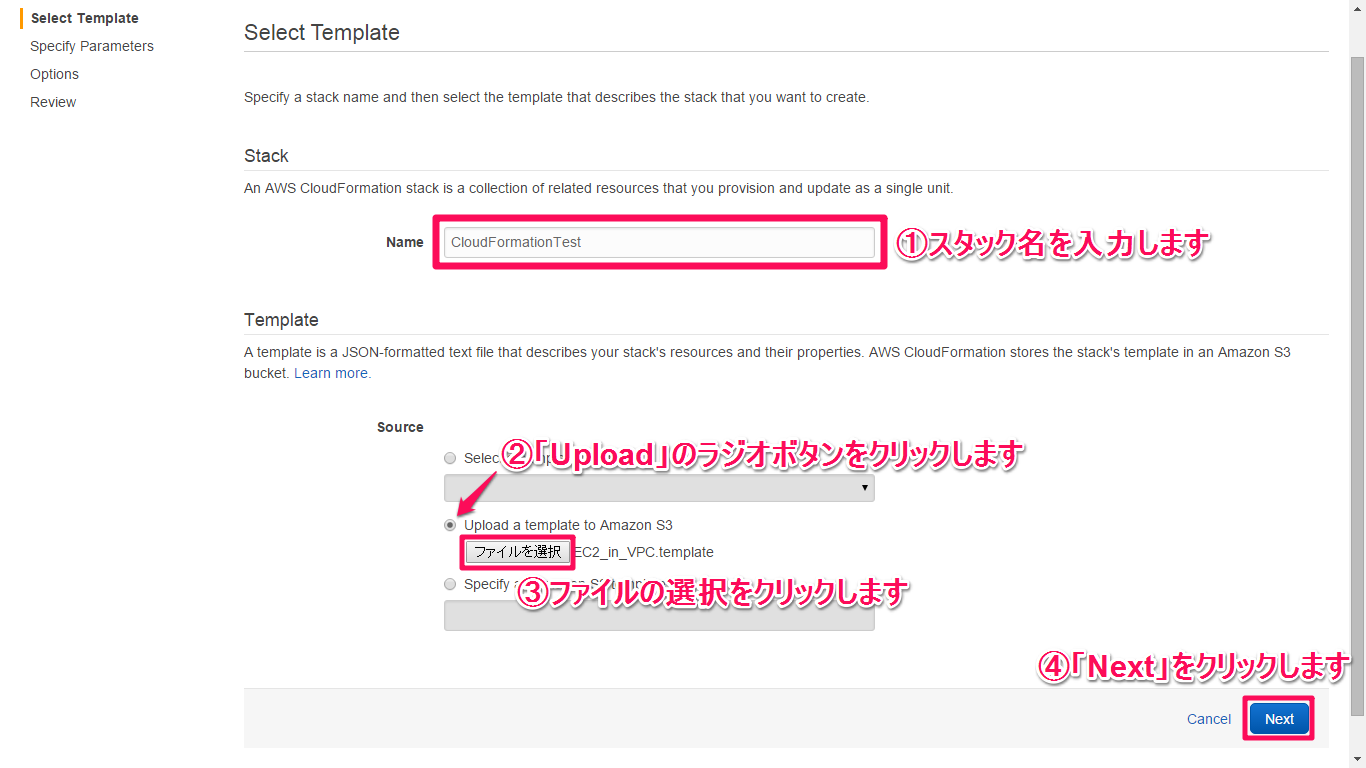

4. スタック名を入力し、使用するテンプレートファイルをアップロードします。

サンプルとしてAWSから提供されているもの、S3にアップロードされ公開されているものを選択することもできます。

(サンプルテンプレートは下記URLにあります。)

http://docs.aws.amazon.com/AWSCloudFormation/latest/UserGuide/cfn-sample-templates.html

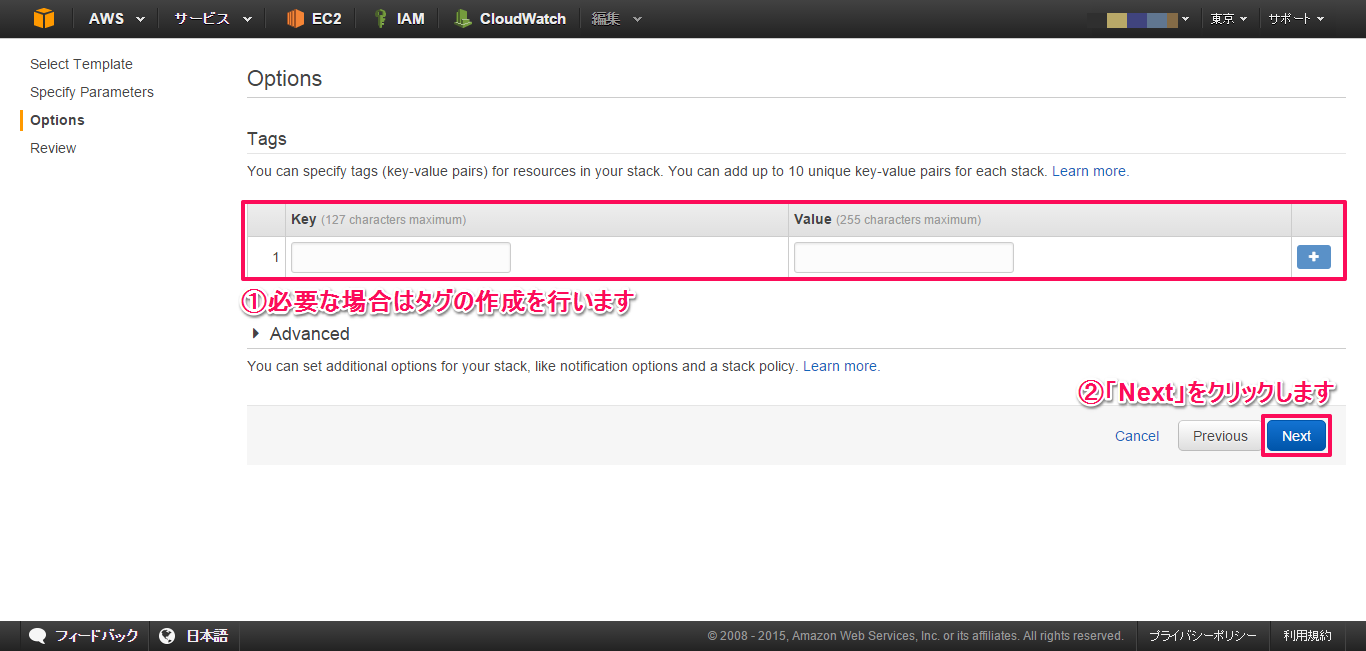

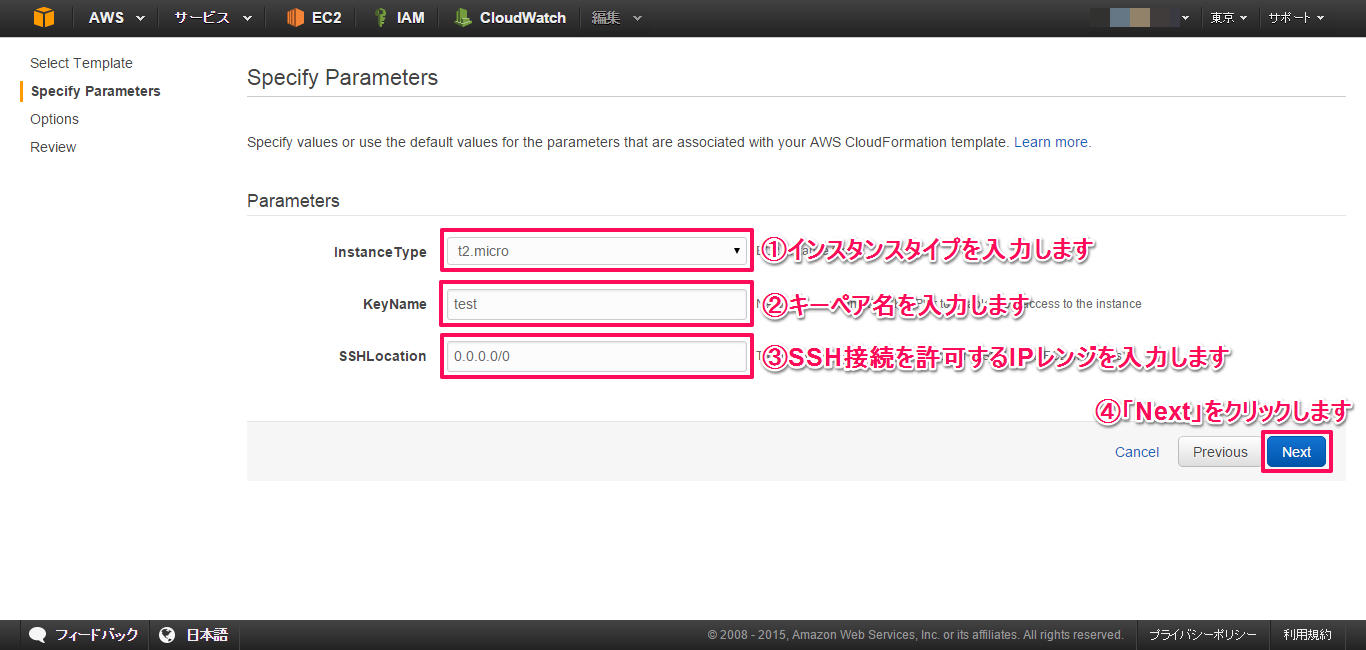

5. 構成に合わせてパラメータを入力します。

今回の構成ではt2.microインスタンス、キーペアは予め作ったもの、IPレンジは0.0.0.0/0を入力しました。

7. 内容を確認し「Create」をクリックします。

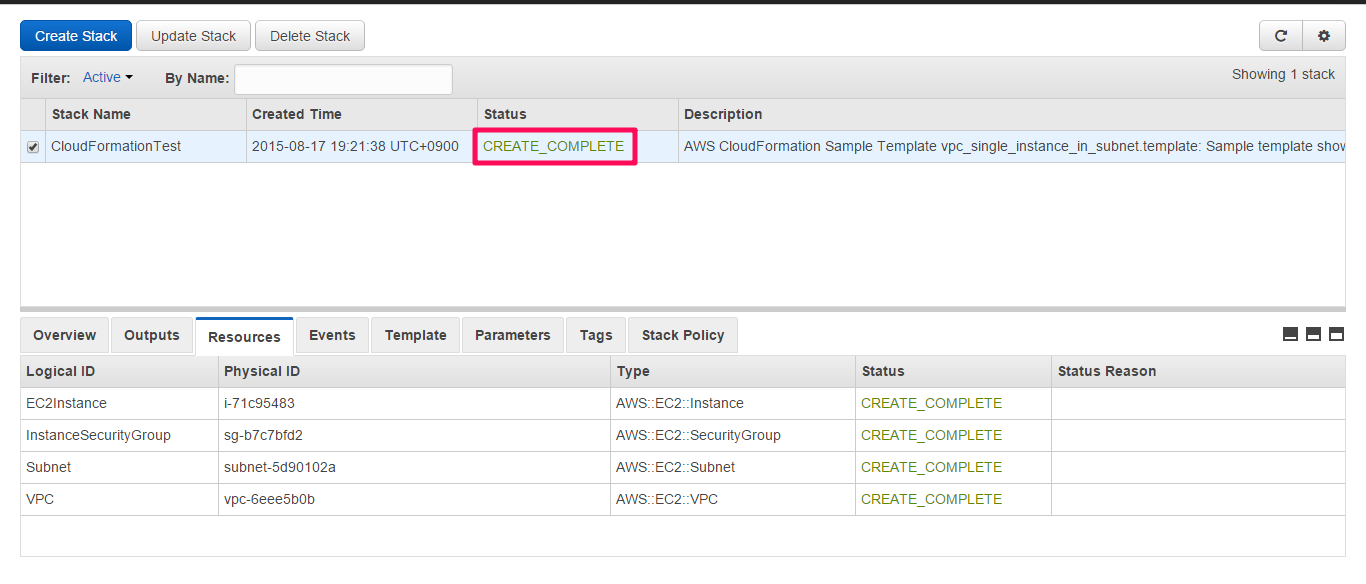

8. Statusが「CREATE_IN_PROGRESS」から「CREATE_COMPLETE」になると構築完了です。

CloudFormationでのVPCとEC2インスタンスの立ち上げは以上になります。

お疲れさまでした!

CloudFormationでは前の工程を待ってデプロイしてくれるのでミスも無く便利ですね。

次回はAWS CLIとCloudFormationの利点と特徴を考えていきます。

またお会いしましょう!

今回使用したテンプレートは以下になります。

サンプルテンプレートを編集したものです。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 |

template ---------------------------------------------------------------------------------- { "AWSTemplateFormatVersion" : "2010-09-09", "Description" : "AWS CloudFormation Test Template vpc_single_instance_in_subnet.template: Create a VPC and add an EC2 instance with a security group. ", "Parameters" : { "InstanceType" : { "Description" : "EC2 instance type", "Type" : "String", "Default" : "t2.micro", "AllowedValues" : [ "t1.micro","t2.micro","m1.small","m1.medium","m1.large","m1.xlarge","m2.xlarge","m2.2xlarge","m2.4xlarge","m3.xlarge","m3.2xlarge","c1.medium","c1.xlarge","cc1.4xlarge","cc2.8xlarge","cg1.4xlarge"], "ConstraintDescription" : "must be a valid EC2 instance type." }, "KeyName": { "Description" : "Name of an existing EC2 KeyPair to enable SSH access to the instance", "Type": "String", "MinLength": "1", "MaxLength": "255", "AllowedPattern" : "[\\x20-\\x7E]*", "ConstraintDescription" : "can contain only ASCII characters." }, "SSHLocation" : { "Description" : " The IP address range that can be used to SSH to the EC2 instances", "Type": "String", "MinLength": "9", "MaxLength": "18", "Default": "0.0.0.0/0", "AllowedPattern": "(\\d{1,3})\\.(\\d{1,3})\\.(\\d{1,3})\\.(\\d{1,3})/(\\d{1,2})", "ConstraintDescription": "must be a valid IP CIDR range of the form x.x.x.x/x." } }, "Resources" : { "VPC" : { "Type" : "AWS::EC2::VPC", "Properties" : { "CidrBlock" : "10.0.0.0/16", "Tags" : [ {"Key" : "Application", "Value" : { "Ref" : "AWS::StackId"} } ] } }, "Subnet" : { "Type" : "AWS::EC2::Subnet", "Properties" : { "VpcId" : { "Ref" : "VPC" }, "CidrBlock" : "10.0.0.0/24", "MapPublicIpOnLaunch" : "True", "Tags" : [ {"Key" : "Application", "Value" : { "Ref" : "AWS::StackId"} } ] } }, "InternetGateway" : { "Type" : "AWS::EC2::InternetGateway", "Properties" : { "Tags" : [ {"Key" : "Application", "Value" : { "Ref" : "AWS::StackId"} } ] } }, "AttachGateway" : { "Type" : "AWS::EC2::VPCGatewayAttachment", "Properties" : { "VpcId" : { "Ref" : "VPC" }, "InternetGatewayId" : { "Ref" : "InternetGateway" } } }, "RouteTable" : { "Type" : "AWS::EC2::RouteTable", "Properties" : { "VpcId" : {"Ref" : "VPC"}, "Tags" : [ {"Key" : "Application", "Value" : { "Ref" : "AWS::StackId"} } ] } }, "Route" : { "Type" : "AWS::EC2::Route", "DependsOn" : "AttachGateway", "Properties" : { "RouteTableId" : { "Ref" : "RouteTable" }, "DestinationCidrBlock" : "0.0.0.0/0", "GatewayId" : { "Ref" : "InternetGateway" } } }, "SubnetRouteTableAssociation" : { "Type" : "AWS::EC2::SubnetRouteTableAssociation", "Properties" : { "SubnetId" : { "Ref" : "Subnet" }, "RouteTableId" : { "Ref" : "RouteTable" } } }, "NetworkAcl" : { "Type" : "AWS::EC2::NetworkAcl", "Properties" : { "VpcId" : {"Ref" : "VPC"}, "Tags" : [ {"Key" : "Application", "Value" : { "Ref" : "AWS::StackId"} } ] } }, "InboundNetworkAclEntry" : { "Type" : "AWS::EC2::NetworkAclEntry", "Properties" : { "NetworkAclId" : {"Ref" : "NetworkAcl"}, "RuleNumber" : "100", "Protocol" : "-1", "RuleAction" : "allow", "Egress" : "false", "CidrBlock" : "0.0.0.0/0" } }, "OutBoundNetworkAclEntry" : { "Type" : "AWS::EC2::NetworkAclEntry", "Properties" : { "NetworkAclId" : {"Ref" : "NetworkAcl"}, "RuleNumber" : "100", "Protocol" : "-1", "RuleAction" : "allow", "Egress" : "true", "CidrBlock" : "0.0.0.0/0" } }, "SubnetNetworkAclAssociation" : { "Type" : "AWS::EC2::SubnetNetworkAclAssociation", "Properties" : { "SubnetId" : { "Ref" : "Subnet" }, "NetworkAclId" : { "Ref" : "NetworkAcl" } } }, "InstanceSecurityGroup" : { "Type" : "AWS::EC2::SecurityGroup", "Properties" : { "VpcId" : { "Ref" : "VPC" }, "GroupDescription" : "Enable SSH access via port 22", "SecurityGroupIngress" : [ {"IpProtocol" : "tcp", "FromPort" : "22", "ToPort" : "22", "CidrIp" : { "Ref" : "SSHLocation"}} ] } }, "EC2Instance" : { "Type" : "AWS::EC2::Instance", "Properties" : { "ImageId" : "ami-cbf90ecb", "SecurityGroupIds" : [{ "Ref" : "InstanceSecurityGroup" }], "SubnetId" : { "Ref" : "Subnet" }, "InstanceType" : { "Ref" : "InstanceType" }, "KeyName" : { "Ref" : "KeyName" }, "Tags" : [ { "Key" : "Application", "Value" : "string" } ] } } } } ---------------------------------------------------------------------------------- |