こんにちは!Narimasaです!

前回は「Amazon Marketplace編~セキュリティ製品トライアル~」と題して、期間限定のトライアルで使えるセキュリティ製品のAMIを紹介しました。

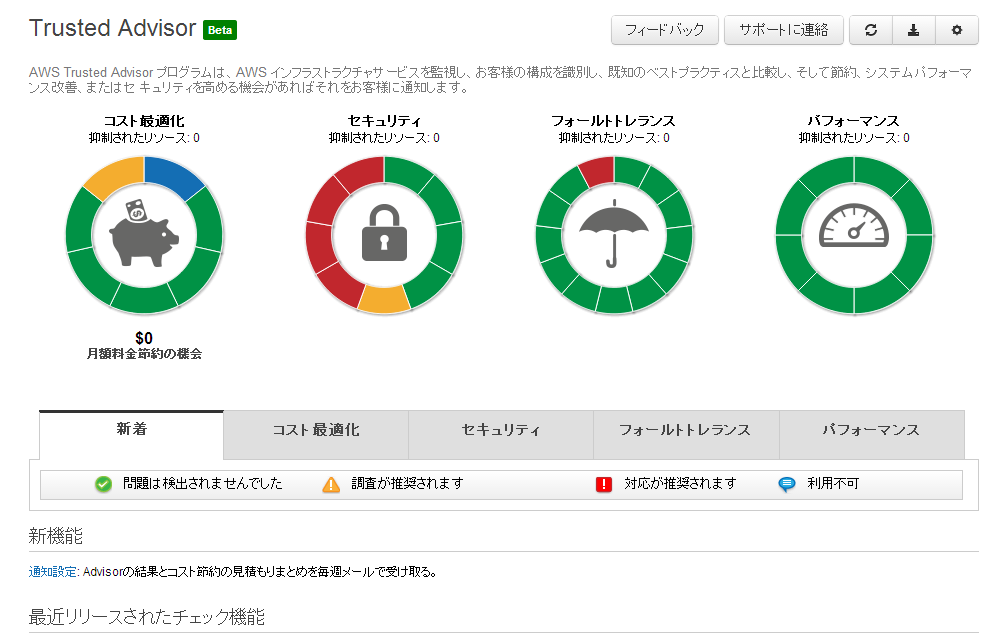

続いて今回は「Trusted Advisor編~AWSサービス監視~」と題して、システムパフォーマンスのチェックをしてくれるTrusted Advisorについて紹介します。

Trusted Advisorとは

AWS Trusted Advisor は、AWS インフラストラクチャサービスを監視し、既知のベストプラクティスと比較して、節約やシステムパフォーマンス、セキュリティの観点からチェックをしてくれるプログラムです。

アカウントログイン後、サポートセンターから利用することができます。

ここでは4つの観点に分かれたチェック項目から、現在のAWSインフラ構成について指摘をしてくれます。

コスト最適化

・EC2リザーブドインスタンスの最適化

EC2の利用履歴をチェックし、重度使用リザーブドインスタンスの最適数を計算します。

・使用率の低いAmazon EC2 Instances

少なくとも過去14日間常に稼働しているEC2インスタンスがあり、1日のCPU使用率が10%以下かつNetwork I/Oが5MB 以下である日が4日以上ある場合にアラートします。

・アイドル状態のLoad Balancer

使用頻度の少ないLoad Balancerを指摘します。

・利用頻度の低いAmazon EBSボリューム

EBSボリュームの設定を確認し、ボリュームの利用頻度が低いとみられる場合に注意を発します。

・関連付けられていないElastic IP Address

稼働中のEC2インスタンスに関連付けられていないElastic IP Address (EIP) をチェックします。

・Amzon RDSアイドル状態のDBインスタンス

RDSのDBインスタンスがアイドル状態(使用頻度の低い状態)の場合、指摘します。

・Amazon Route 53 Latency Resource Record Sets

Amazon Route 53 latency resource record setが効果的に設定されているかを判断します。

セキュリティ

・セキュリティグループ – 開かれたポート

特定のポートに対して無制限アクセス(0.0.0.0/0)を許可しているセキュリティグループのルールをチェックします。

・セキュリティグループ- 無制限アクセス

リソースに無制限アクセスを許可しているルールがあるセキュリティグループをチェックします。

・IAM の使用

AWS Identity and Access Management (IAM)が使用されているかについてチェックします。

・Amazon S3バケット許可

S3のバケットのアクセス許可がオープンとなっていないかをチェックします。

・ルートアカウントのMFA

ルートアカウントでMFAが有効にされていない場合にアラートを表示します。

・IAM パスワードポリシー

アカウントのパスワードポリシーをチェックし、パスワードポリシーや、パスワード構成条件が有効化されていない場合に警告します。

・Amazon RDS セキュリティグループのアクセスリスク

RDSのセキュリティグループの設定を検証し、セキュリティグループのルールがデータベースに対し過度なアクセス許可を与えていないかどうか確認します。

・AWS CloudTrail ロギング

AWS Cloud Trailのロギングが行われているか確認します。

・Amazon Route 53 MX と SPF Resource Record Set

それぞれのMXリソースレコードに対してSPF resource record setをチェックします。

フォールトトレランス

・Amazon EBS スナップショット

EBSボリューム(availableもしくはin-use)のスナップショットの経過時間をチェックします。

・Amazon EC2 アベイラビリティゾーンのバランス

リージョン内のアベイラビリティゾーンにあるAmazon EC2 インスタンスの配置をチェックします。

・Load Balancerの最適化

Load Balancerの設定が最適化されているかを確認します。

・VPNトンネルの冗長化

利用中のVPNでアクティブとなっているトンネルの数をチェックします。

・Auto Scaling グループ リソース

Launch ConfigurationsおよびAuto Scaling Groupが指定されているリソースが使用可能か確認します。

・Amazon RDS バックアップ

Amzon RDS DBインスタンスの自動バックアップが有効かどうかを指摘します。

・Amazon RDS Multi-AZ

単一の Availability Zone にデプロイされているDBインスタンスがないかチェックします。

・Auto Scaling Group ヘルスチェック

Auto Scaling Group のヘルスチェック設定が最適かどうかを確認します。

・Amazon S3バケット ロギング

S3バケットがサーバーアクセスへのロギング設定が有効かを確認します。

・Amazon Route 53 高 TTL リソースレコードセット

低い time-to-live (TTL) が推奨されるリソースレコードセットをチェックします。

・Amazon Route 53 ネームサーバ権限委譲

ドメインレジストラにて Route 53 の正しいネームサーバが設定されていない お客様アカウント配下の Route 53 ホストゾーンをチェックします。

・Amazon Route 53 フェイルオーバーリソースレコードセット

Amazon Route 53 フェイルオーバーリソースレコードセットの設定が間違っていないか確認します。

・Amazon Route 53 Deleted Health Checks

既に削除されたヘルスチェックに関連付けされたままのリソースレコードセットがないか確認します。

パフォーマンス

・Amazon Route 53 エイリアスリソースレコードセット

AWS リソースに対しての DNS クエリを解決するリソースレコードセットのチェック; これらはエイリアスレコードセットに変更することができます。

・使用率の高いAmazon EC2インスタンス

少なくとも過去14日間常に稼働しているAmazon Elastic Compute Cloud (Amazon EC2)インスタンスがあり、1日のCPU使用率が90%以上の日が4日間以上ある場合にアラートします。

・サービス制限

サービス上限に対して80%を超えている使用量をチェックします。

・Amazon EBS プロビジョンド IOPS ボリューム アタッチ設定

EBSの最適化がされていないEC2インスタンスにアタッチされているプロビジョンド IOPS ボリュームをチェックします。

・EC2 セキュリティグループルールの増大

利用中のEC2 セキュリティグループの設定を検証し、過度に多いルールが設定されている可能性がある場合にフラグを立てます。

・EC2 インスタンスセキュリティグループルールの増大

個々のEC2インスタンスに結び付いたEC2セキュリティグループルール数を検証し、過度に多いルールが設定されている場合、対象インスタンスにフラグを立てます。

・利用率が高すぎるスタンダード Amazon EBS ボリューム

スタンダードEBSボリュームの利用率が高すぎる可能性があるか、そしてプロビジョンド IOPS ボリュームとして設定することが有益かチェックします。

・コンテンツ配信の最適化 (CloudFront)

S3バケットからのデータ転送に対してAWSグローバルコンテンツ配信サービスであるAmazon CloudFrontをご利用頂くことで高速化できるかどうかを確認します。

いかがでしたでしょうか。

このプログラムを利用することで無駄なコストの削減やセキュリティの確認をすることができます。

次回もお楽しみに!!!