こんにちは!Rookieです。

前回のレシピでは『Amazon EC2編~IAM Roles for EC2インスタンスを立ちあげてみよう!~』ということで、AWSへのアクセスを安全にコントロールするためのIAM Roleを適用したEC2インスタンスの立ちあげを行いました。

今回のレシピでは『Amazon CloudFront編~アクセスログを取得してみよう!~』と題して、Amazon CloudFrontのログの取得方法を記述したいと思いますが、その前にAmazon CloudFrontに関する情報を紹介します!

先日AWSより、Amazon CloudFrontが独自SSL証明書とルートドメインホスティングのサポートを開始したことが発表されました。

これによって、より信頼性の高いウェブサイトを安全に配信することができますね!

今回設定をおこなうAmazon CloudFrontは、コンテンツ配信用のウェブサービスになります。

CloudFrontによって、静的コンテンツやストリーミング等を高速かつ快適に配信することが可能になります。

※なお、Amazon CloudFrontの詳細については、以下のレシピも参照してください。

■Amazon CloudFront編~CloudFrontを使ってサイトを公開してみよう~

■Amazon CloudFront編~コンテンツ管理上の注意点~

■Amazon CloudFront編~CloudFrontを使って動画を配信してみよう~

では、実際に作業をおこなっていきましょう!

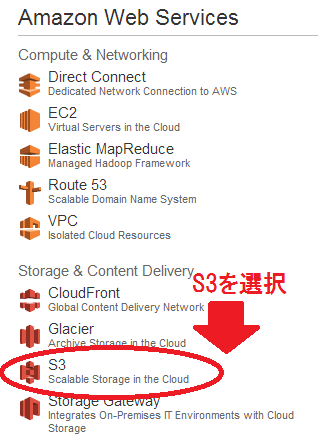

1. まずは、アクセスログを保存するためのS3バケットを作成します。

AWS管理コンソールにログインして下記画面を開き、サービスの中から「S3」を選択します。

※なお、これより先の手順は以前のレシピ『Amazon S3編~S3バケットを作成してみよう!~』を参照しておこなってください。

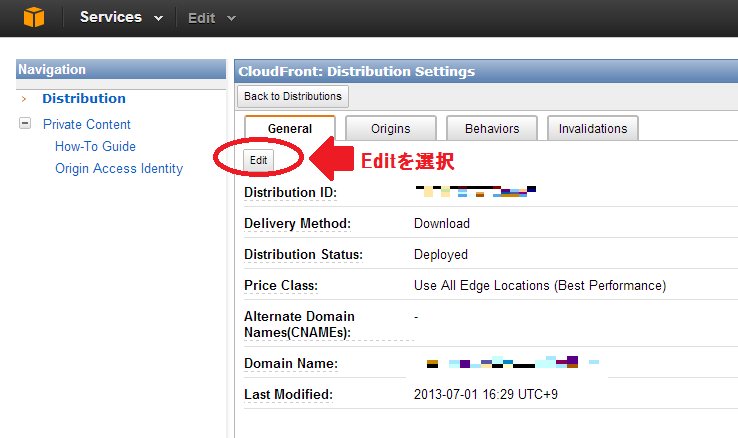

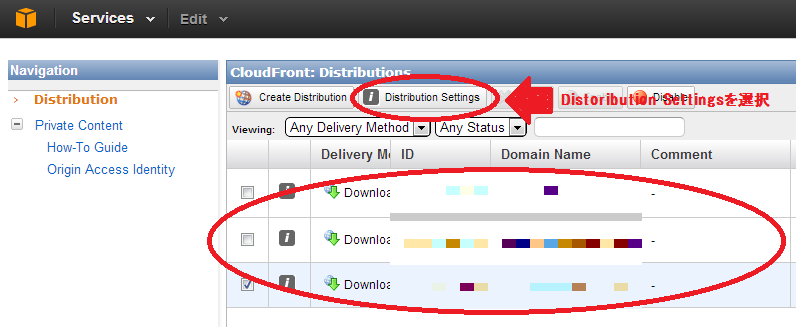

2. 次にCloudFrontのアクセスログ設定をおこないます。

AWS管理コンソールのサービス一覧から「CloudFront」を選択して下記画面を開き、

対象のDistributionを選択して、Distribution Settingsをクリックします。

※なお、上記でご紹介したCloudFront編のレシピを参照していただき、事前にDistributionを作成しておいてください。

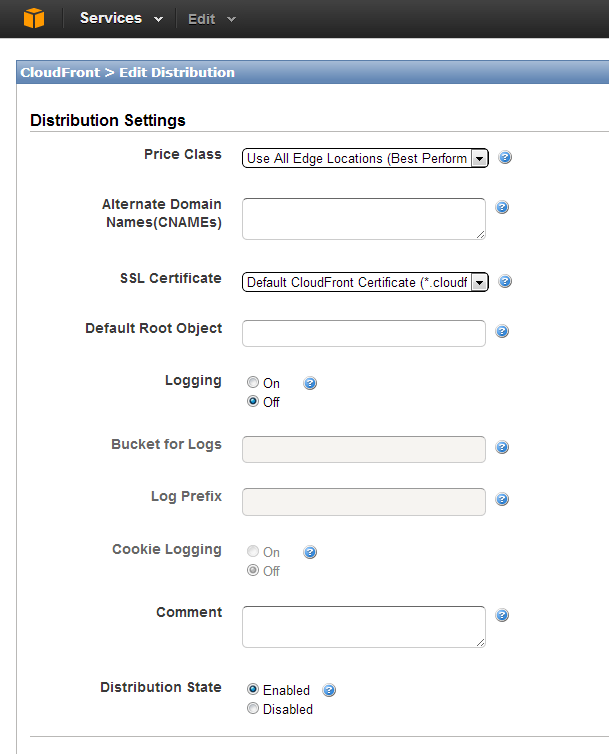

3. そのまま、「Edit」をクリックします。

4. 下記画面で以下の項目を設定し、画面右下にある「Yes, Edit」をクリックします。

| 設定項目 | 設定内容 |

|---|---|

| Logging | On |

| Bucket for Logs | ログ出力先のS3バケット |

| Log Prefix | ログファイルの名称 |

これで、設定は完了です!

しばらくすると指定したS3バケットに以下のようなログが取得されます。

|

1 2 3 |

#Fields: date time x-edge-location sc-bytes c-ip cs-method cs(Host) cs-uri-stem sc-status cs(Referer) cs(User-Agent) cs-uri-query 2013-07-01 11:00:44 NRT4 214 xx.xx.xx.xx GET xxxxxxxxxxxxxxx.cloudfront.net /test/test/nyaozane.gif 304 http:// test.com/test/testmnMozilla/4.0%20(compatible;%20MSIE%207.0;%20Windows%20NT%206.0;%20SLCC1;%20.NET%20CLR%202.0.50727;%20Media%20Center%20PC%205.0;%20eSobiSubscriber%202.0.4.16;%20.NET%20CLR%203.0.30729;%20InfoPath.1;%20.NET%20CLR%203.5.30729) - |

なお、ログの項目について簡単に以下にまとめておきます。

| 項目 | ログ | 項目内容 |

|---|---|---|

| Date | 2013/7/1 | ログを取得した日付 |

| Time | 11:00:44 | ログを取得した時間 |

| x-edge-location | NRT4 | エッジロケーション |

| sc-bytes | 214 | サーバから送られたバイト数 |

| c-ip | xx.xx.xx.xx | クライアントIPアドレス |

| cs(Host) | xxxxxxxxxxxxxxx.cloudfront.net | CloudFrontのドメイン名 |

また、おもなエッジロケーションの略称は以下になります。

| 略称 | 場所 |

|---|---|

| IAD2 | バージニア |

| LAX1 | カリフォルニア ロサンゼルス |

| SIN2 | シンガポール |

| NRT4 | 東京 |

| GRU1 | サンパウロ |

いかがでしたでしょうか?

CloudFrontのアクセスログは良く利用するものかと思いますので是非、確認してみてください!

次回は、『Amazon SWF編~Simple Workflow Serviceを使ってみよう!パート①~』と題してお話していきたいと思いますので、お楽しみに!

——————————————————————————————————

ナレコムクラウドのFacebookに『いいね!』をクリックして頂くと

最新のお役立ちレシピが配信されます★

┏━━━━━━━━━━━━━┓

┃ナレコムクラウド Facebook┃

┗━━━━━━━━━━━━━┛

——————————————————————————————————