こんにちは!Rookieです。

前回までのレシピでは『Amazon CloudFormation編』ということでお話していたかと思います。

今回のレシピでは『Amazon EC2編~IAM roles for EC2インスタンスを立ちあげてみよう!~』と題して、Amazon IAM Roleを適用したEC2インスタンスを起動してみたいと思います。

その前にAmazon EC2に関する情報をご紹介しましょう!

先日AWSより、AWS 無料利用枠にRed Hat Enterprise Linuxのマイクロインスタンス(t1.micro)での750時間分までの利用が含まれるようになったと発表がありました。

これによって、さらにRed Hat Enterprise Linuxが簡単に利用できますね!

それではさっそく、IAM roles for EC2インスタンスの立ちあげを行っていきたいと思いますが・・・

その前にIAMロールおよびIAM roles for EC2インスタンスについて簡単に記述しておきます。

IAMロールとは?

AWSに対してアクセスをおこなう際の権限を定義するAmazon IAMエンティティになります。

IAM roles for EC2インスタンスとは?

EC2インスタンス自体が、AWSの各サービスにアクセスする際の権限を設定できる仕組みになります。

今までだと、EC2インスタンス内部からAWSの各サービスにアクセスする際は、アクセスキーIDとシークレットアクセスキーを設定ファイルに登録して権限認証をおこなっていましたが、IAM roles for EC2インスタンスによって無闇に秘密情報の登録をおこなうことなく、安全にAWSの各サービスを利用することができます。

※なお、Amazon IAMの詳細については以下のレシピも参照してください。

■ Amazon IAM編~IAMを使ってみよう!パート①~

■ Amazon IAM編~IAMを使ってみよう!パート②~

では実際に、作業をおこなっていきましょう!

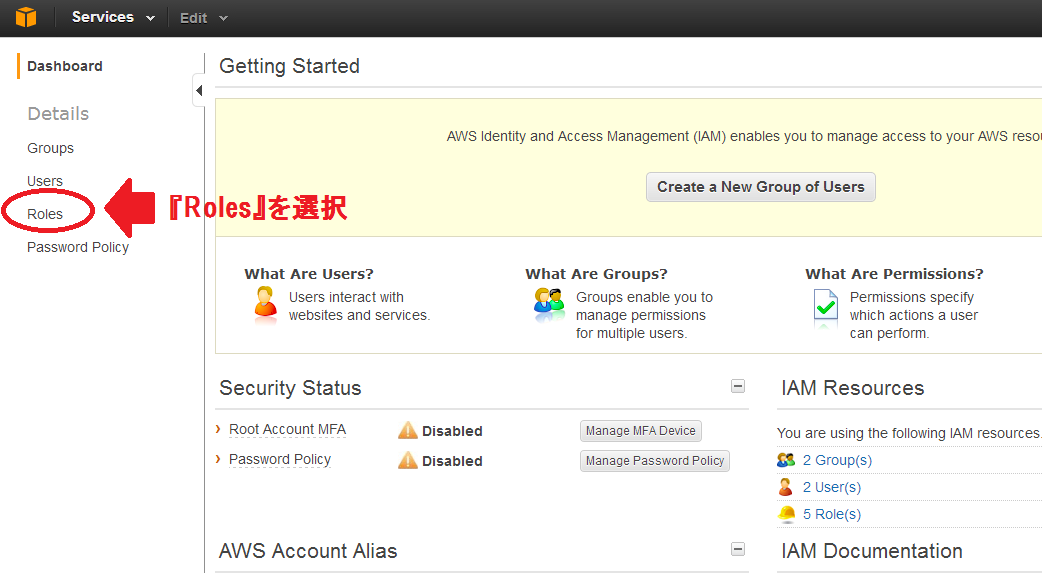

1. まずは、IAMロールを作成していきます。

AWS管理コンソールにログインしてサービスで「IAM」を選択、下記画面を開き左メニューの「Roles」をクリックします。

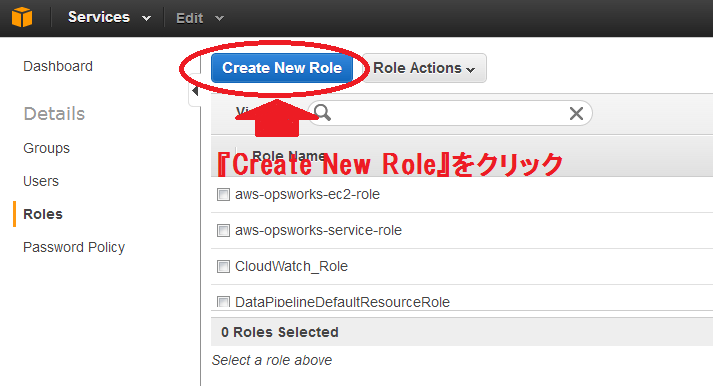

2. 画面上部にある「Create New Role」をクリックします。

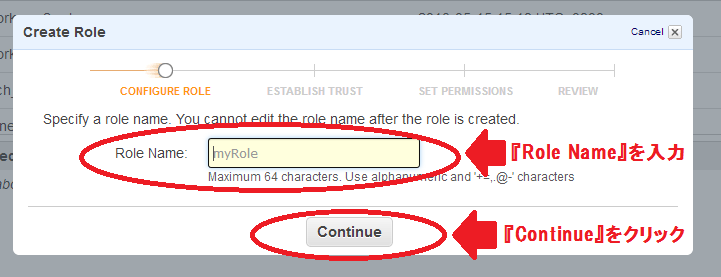

3. Role Nameを入力して、「Continue」をクリックします。

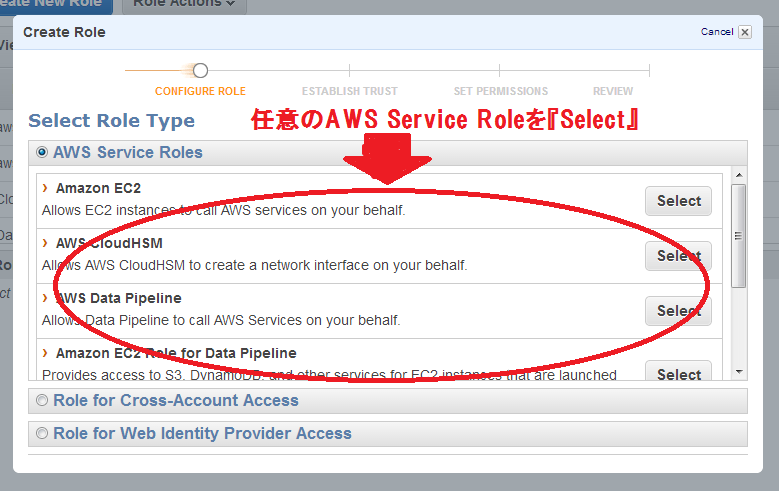

4. 今回設定するAWS Service Rolesを選択して、「Select」をクリックします。

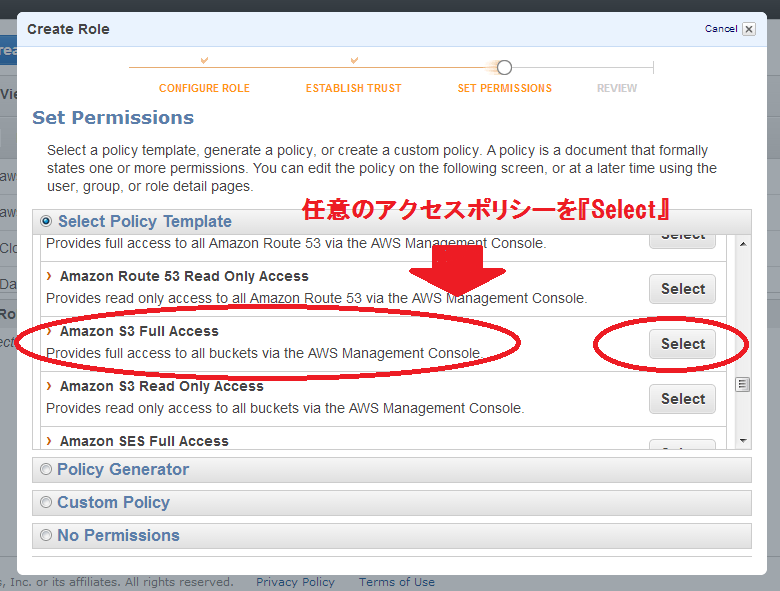

5. 任意のアクセスポリシーを選択し、「Select」をクリックします。

※なお、今回はAmazon S3へのアクセス権限を設定します。

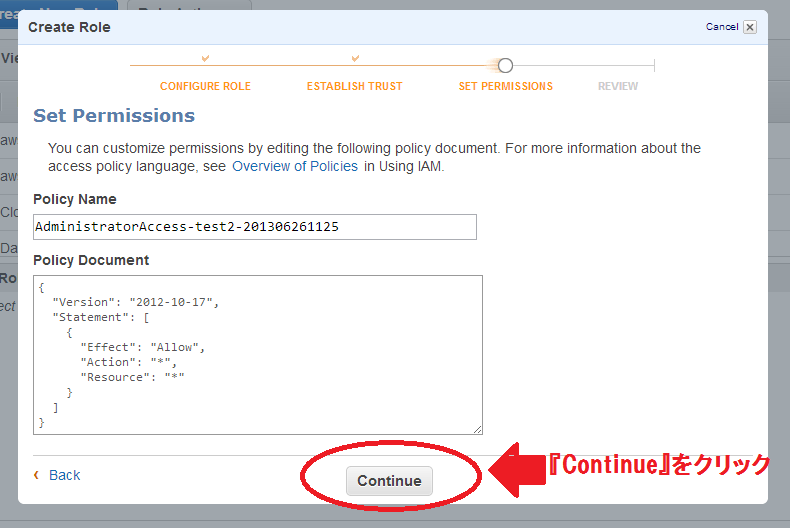

6. そのまま「Continue」をクリックします。

※なお今回は下記画面にあるように、テンプレートを使用していますが、ポリシーはオリジナルで作成することも可能です。

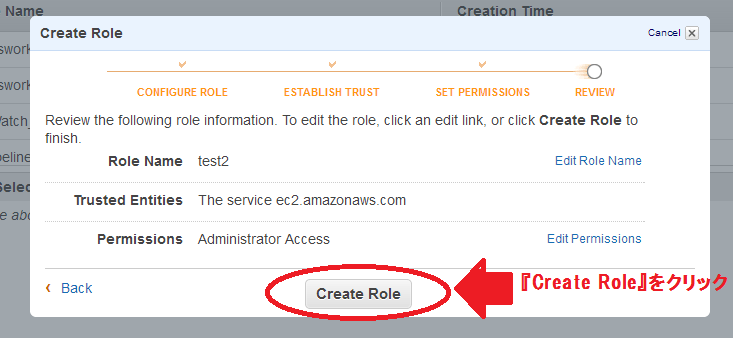

7. 「Create Role」をクリックすれば、IAM Roleの作成は完了です!

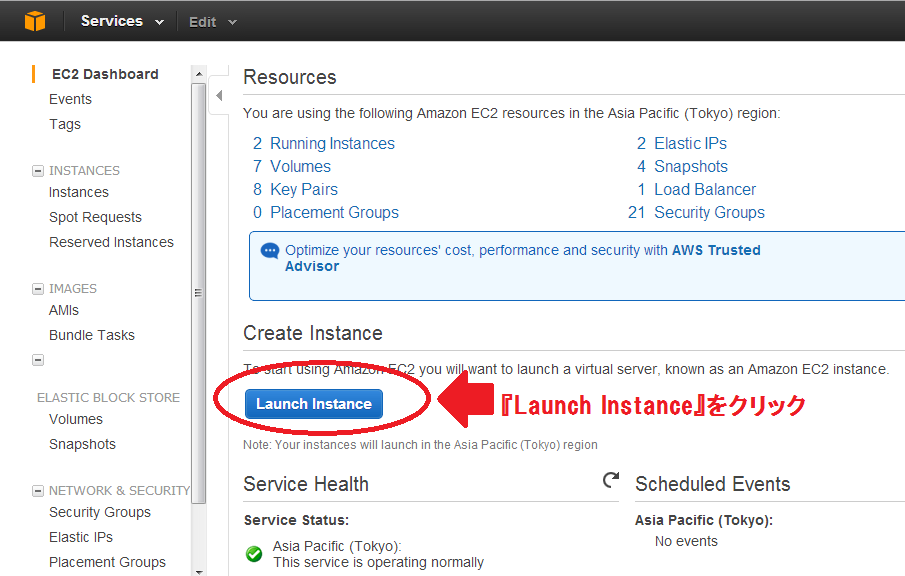

次に、通常にEC2インスタンスを起動します。

8. サービスで「EC2」を選択して、下記画面を開き「Launch Instance」をクリックします。

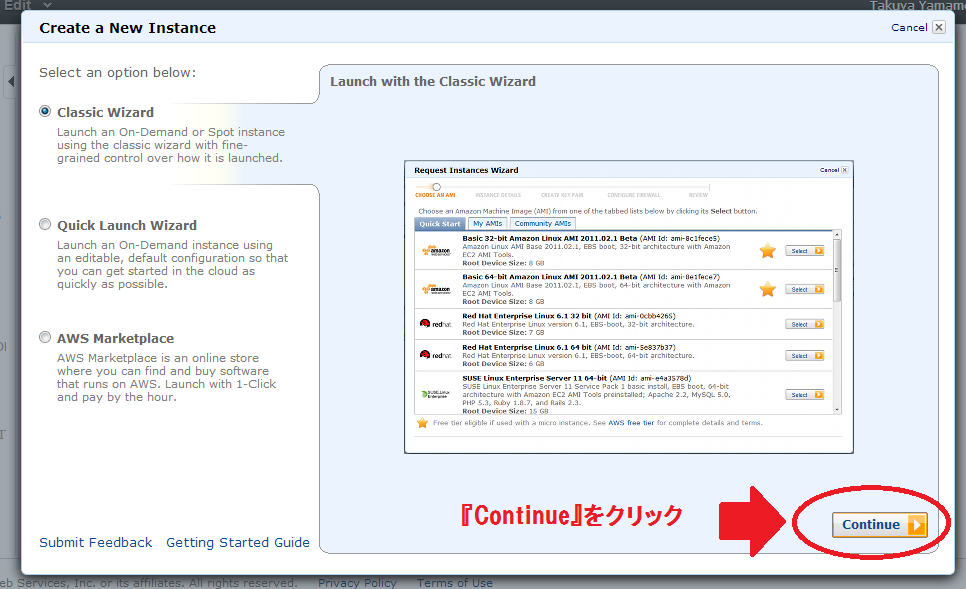

9. そのまま、「Continue」をクリックします。

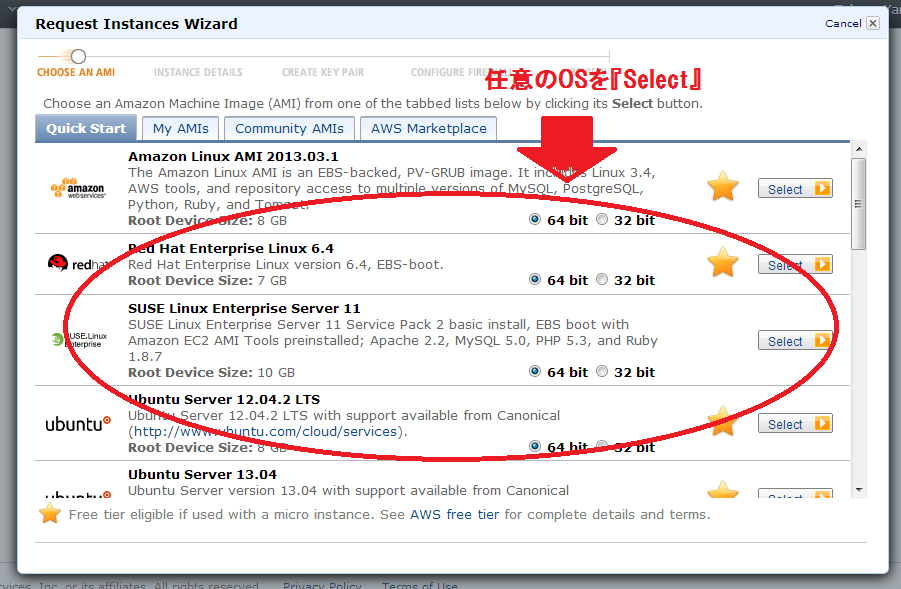

10. 任意のOSを選択します。

11. 以下項目を設定して、「Continue」をクリックします。

・Number of Instances

・Instance Type

・Availability Zone

12. ここで肝心のIAMロールの適用をおこないます。

「IAM Role」の項目で、作成した任意のIAM Roleを選択します。

なお、これより先の手順は以前のレシピ『Amazon EC2インスタンスを立ちあげてみよう!~Amazon Linux編~』の手順と同様になりますのでそちらのレシピを参照して作業をおこなってください。

これで、IAM roles for EC2インスタンスが立ちあげは完了です!

最後に、きちんとアクセス制限ができているか確認してみます。

13. 先ほどまでの手順で立ちあげたIAM roles for EC2インスタンスに接続してRDSにアクセスしてみます。

すると、以下のようにRDSは拒否されます。

|

1 2 3 |

# mysql -h test.cccbgtq6fkq1.ap-northeast-1.rds.amazonaws.com -P 3306 -u root -p testdb Enter password: ERROR 2003 (HY000): Can't connect to MySQL server on 'test.cccbgtq6fkq1.ap-northeast-1.rds.amazonaws.com' (110) |

※今回はAmazon S3にのみアクセスできるように制限を設定したので、RDSにはアクセスできないはずです。なお、EC2インスタンスへの接続およびRDSへのアクセス方法については以下のレシピを参照してください。

■Amazon EC2インスタンスを立ちあげてみよう!~Amazon Linux編~

■Amazon RDS編~EC2インスタンスからDBインスタンスへの接続~

14. なお、以下のようにS3へは通常にアクセスすることが可能です。

|

1 2 3 4 |

#s3cmd ls 2012-11-21 00:40 s3://aaabaaaaaaaaaaaaaaaa 2013-03-16 04:13 s3://kaji.aws-demo.net 2013-04-23 08:10 s3://kajitest |

※コマンドでのS3への操作については、以下のレシピを参照してください。

■Amazon S3編~s3cmdでS3を操作してみよう!~

これで、すべての作業が完了です!

いかがでしたでしょうか?

今回のようにIAMロールをEC2インスタンスに適用すれば、より安全にAWSを利用することができますので是非、確認してみてください!

次回は『Amazon CloudFront編~アクセスログを取得してみよう!~』と題してお話していきたいと思いますので、お楽しみに!

——————————————————————————————————

ナレコムクラウドのFacebookに『いいね!』をクリックして頂くと

最新のお役立ちレシピが配信されます★

┏━━━━━━━━━━━━━┓

┃ナレコムクラウド Facebook┃

┗━━━━━━━━━━━━━┛

——————————————————————————————————